-

Feed de Notícias

- EXPLORAR

-

Páginas

-

Blogs

-

Loja

-

Fóruns

-

Movies

-

كورسات

كورسات

-

اختصار الروابط

اختصار الروابط

افضل الكورسات فى شتى المجاﻻت نقدمها لك بشكل مجانى

-

49 pessoas curtiram isso

-

37 Publicações

-

33 fotos

-

0 Vídeos

-

1 Anterior 5.0

-

عام

© 2026 مجتمع اخصائى المكتبات

Portuguese

Portuguese

Atualizações Recentes

-

إزاي تبدأ في مجال أمن المعلومات؟

أول خطوة هي انك تفهم الوظائف المختلفة في مجال أمن المعلومات عشان تقدر تحدد انت عايز تتخصص في إيه منها.

ده فيديو عملته بشرح فيه الوظائف المختلفه في مجال أمن المعلومات وإيه الكورسات اللي محتاجها عشان تبدأ فيها:

https://www.youtube.com/watch?v=fzkHCqCJ0as

بعد ما تفهم الوظائف المختلفة, دي roadmap مفصلة لتلات مجالات في أمن المعلومات (Red teaming, Pentesting and bug hunting) تمشي عليها من البداية لحد ما توصل لمستوي احترافي ان شاء الله:

https://www.youtube.com/watch?v=f3hP49LGoik&list=PLv7cogHXoVhVqQyou7hWWpUHwWZEcMR2x&index=5

وده الكورس اللي بشرح فيه مجال ال penetration testing واكتشاف الثغرات بالتفصيل:

https://www.youtube.com/watch?v=BjfCWSFmIFI&list=PLv7cogHXoVhXvHPzIl1dWtBiYUAL8baHj

وفي الفيديو ده هتلاقي نصائح لإزاي تجهز للإنترفيو و ايه الأسئلة اللي بتتسأل في مجالات ال Penetration testing, Malware analysis and SOC:

https://www.youtube.com/watch?v=4tAN5SpAj_g&list=PLv7cogHXoVhVqQyou7hWWpUHwWZEcMR2x

ولو عايز تدور علي وظيفة بره مصر, فده فيديو اتكلمت فيه مع مهندسين أمن معلومات من شركات عالمية زي Facebook, Deloitte, Visa وغيرها في دول مختلفة عن ازاي حصلو علي وظائفهم في الشركات دي وايه أسهل طريقة تقدر تلاقي وظيفة بره مصر في مجال أمن المعلومات:

https://www.youtube.com/watch?v=Oo0QTeV6WaY&list=PLv7cogHXoVhVqQyou7hWWpUHwWZEcMR2x&index=6

وهنا جمعتلكم لسته بمعظم شركات السكيورتي فمصر وصفحاتهم علي الفيس بوك ولينكد ان، فتابعهم عشان لما يعلنو عن الايفنتات والتدريب والوظايف:

https://www.facebook.com/Zigoo.eg/posts/pfbid028VwVQt7tSBDxFTYiJLxa3jxMVJwrFeyau4u8nUmNGhsfkVAcenkrBFttV1QdGztfl

وفي الأخير, النصيحة الذهبية اللي دايما بقولها هي انك تبدأ بتعلم البرمجة, عشان البرمجة هتسهل عليك دخول مجال أمن المعلومات بكل تخصصاته.

ولما نتكلم عن البرمجة فأفضل حد بيشرح بالعربي وعامل شروحات مفصلة لأكتر من لغة هو أسامة محمد. تقدر تتابعه علي صفحته هنا

https://www.facebook.com/OsElzero

أكتر سؤال بتسأله, اتعلم برمجة لغاية فين؟

لغاية ما تبقي قادر لوحدك تبرمج 5 مواقع بقاعدة بيانات وبصفحات مختلفة زي الصفحة الرئيسية للموقع وصفحة تسجيل في الموقع signup وصفحة تسجيل دخول وصفحة اضافة وتعديل اخبار وصفحة بحث في الاخبار وكام صفحة لمدير الموقع وهكذا. واعمل ده بافكار مختلفة زي موقع لادارة المخازن وموقع لادارة صيدلية الخ. لما تخلصهم انت كده مستواك كافي انك تدخل أمن المعلومات وهتتعلمه اسرع بكتير لانك بتعلمك للبرمجة قطعت مسافة كبيرة في أمن المعلومات نظرا لاعتمادها علي البرمجة.

أختار انهي لغة برمجة؟ اقرا عنهم واختار اللي لقيتها أسهل بالنسبالك. ولو دورت كتير ومش عارف تختار ايه, فتوكل علي الله واختار Python

رجاء, متفكرش كتير ومتسوفش ومتعملش خطط, ابدأ علطووول وكل حاجة هتوضح معاك في الطريق :D

ولو عطلت في حاجة او عندك أي سؤال فتقدر تنضم لينا في الجروب اللي بيضم أكبر عدد من المحترفين العرب في مجال أمن المعلومات اللي هيساعدوك ويجاوبو علي أسالتك:

https://www.facebook.com/groups/pentesting4arabs/

ولا تنسوني من دعائكم ولكم بالمثل ان شاء اللهإزاي تبدأ في مجال أمن المعلومات؟ أول خطوة هي انك تفهم الوظائف المختلفة في مجال أمن المعلومات عشان تقدر تحدد انت عايز تتخصص في إيه منها. ده فيديو عملته بشرح فيه الوظائف المختلفه في مجال أمن المعلومات وإيه الكورسات اللي محتاجها عشان تبدأ فيها: https://www.youtube.com/watch?v=fzkHCqCJ0as بعد ما تفهم الوظائف المختلفة, دي roadmap مفصلة لتلات مجالات في أمن المعلومات (Red teaming, Pentesting and bug hunting) تمشي عليها من البداية لحد ما توصل لمستوي احترافي ان شاء الله: https://www.youtube.com/watch?v=f3hP49LGoik&list=PLv7cogHXoVhVqQyou7hWWpUHwWZEcMR2x&index=5 وده الكورس اللي بشرح فيه مجال ال penetration testing واكتشاف الثغرات بالتفصيل: https://www.youtube.com/watch?v=BjfCWSFmIFI&list=PLv7cogHXoVhXvHPzIl1dWtBiYUAL8baHj وفي الفيديو ده هتلاقي نصائح لإزاي تجهز للإنترفيو و ايه الأسئلة اللي بتتسأل في مجالات ال Penetration testing, Malware analysis and SOC: https://www.youtube.com/watch?v=4tAN5SpAj_g&list=PLv7cogHXoVhVqQyou7hWWpUHwWZEcMR2x ولو عايز تدور علي وظيفة بره مصر, فده فيديو اتكلمت فيه مع مهندسين أمن معلومات من شركات عالمية زي Facebook, Deloitte, Visa وغيرها في دول مختلفة عن ازاي حصلو علي وظائفهم في الشركات دي وايه أسهل طريقة تقدر تلاقي وظيفة بره مصر في مجال أمن المعلومات: https://www.youtube.com/watch?v=Oo0QTeV6WaY&list=PLv7cogHXoVhVqQyou7hWWpUHwWZEcMR2x&index=6 وهنا جمعتلكم لسته بمعظم شركات السكيورتي فمصر وصفحاتهم علي الفيس بوك ولينكد ان، فتابعهم عشان لما يعلنو عن الايفنتات والتدريب والوظايف: https://www.facebook.com/Zigoo.eg/posts/pfbid028VwVQt7tSBDxFTYiJLxa3jxMVJwrFeyau4u8nUmNGhsfkVAcenkrBFttV1QdGztfl وفي الأخير, النصيحة الذهبية اللي دايما بقولها هي انك تبدأ بتعلم البرمجة, عشان البرمجة هتسهل عليك دخول مجال أمن المعلومات بكل تخصصاته. ولما نتكلم عن البرمجة فأفضل حد بيشرح بالعربي وعامل شروحات مفصلة لأكتر من لغة هو أسامة محمد. تقدر تتابعه علي صفحته هنا https://www.facebook.com/OsElzero أكتر سؤال بتسأله, اتعلم برمجة لغاية فين؟ لغاية ما تبقي قادر لوحدك تبرمج 5 مواقع بقاعدة بيانات وبصفحات مختلفة زي الصفحة الرئيسية للموقع وصفحة تسجيل في الموقع signup وصفحة تسجيل دخول وصفحة اضافة وتعديل اخبار وصفحة بحث في الاخبار وكام صفحة لمدير الموقع وهكذا. واعمل ده بافكار مختلفة زي موقع لادارة المخازن وموقع لادارة صيدلية الخ. لما تخلصهم انت كده مستواك كافي انك تدخل أمن المعلومات وهتتعلمه اسرع بكتير لانك بتعلمك للبرمجة قطعت مسافة كبيرة في أمن المعلومات نظرا لاعتمادها علي البرمجة. أختار انهي لغة برمجة؟ اقرا عنهم واختار اللي لقيتها أسهل بالنسبالك. ولو دورت كتير ومش عارف تختار ايه, فتوكل علي الله واختار Python رجاء, متفكرش كتير ومتسوفش ومتعملش خطط, ابدأ علطووول وكل حاجة هتوضح معاك في الطريق :D ولو عطلت في حاجة او عندك أي سؤال فتقدر تنضم لينا في الجروب اللي بيضم أكبر عدد من المحترفين العرب في مجال أمن المعلومات اللي هيساعدوك ويجاوبو علي أسالتك: https://www.facebook.com/groups/pentesting4arabs/ ولا تنسوني من دعائكم ولكم بالمثل ان شاء الله0 Comentários 0 Compartilhamentos 5K Visualizações 0 Anterior1 Faça Login para curtir, compartilhar e comentar!

Faça Login para curtir, compartilhar e comentar! -

كـــورس جامعـــة اكسفـــورد Oxford Grammar For Schools

ـــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــ

١- الكتاب الاول يحتوي على كتاب الطالب ودليل المعلم واسطوانة تفاعلية.

http://www.mediafire.com/file/ld92p0na4o9lz2x/Oxford_Grammar_for_Schools_5_Student_book_CD_Teacher_Book.zip/file?fbclid=IwAR0VBl2-lLhc_DKS3lLuxU-G83m4_Fu8RAUgrOE85dSLDD-Rt083KpsbSao

٢- الكتاب الثاني يحتوي على كتاب الطالب ودليل المعلم واسطوانة تفاعلية.

http://www.mediafire.com/file/w3mm8ppf8ctx9jm/Oxford_Grammar_for_Schools_4_Student_book_CD_Teacher_Book.zip/file?fbclid=IwAR1Wf0xjW-aI0GhqVmLGV4dLedF601kAofVuQC6aFPS3KU3CR6hw2_K13v0

٣- الكتاب الثالث يحتوي على كتاب الطالب ودليل المعلم واسطوانة تفاعلية.

http://www.mediafire.com/file/52zp5wxz3zyz9an/Oxford_Grammar_for_Schools_3_Student_book_CD_Teacher_Book.zip/file?fbclid=IwAR3uepFaXAxnbMqjeE_nUBy1Rr6bj2Gnp_Ro_Hqrths5zC4rI9RBbCXa8fI

٤- الكتاب الرابع يحتوي على كتاب الطالب ودليل المعلم واسطوانة تفاعلية.

http://www.mediafire.com/file/7le2btnwl1807a4/Oxford_Grammar_for_Schools_2_Student_book_CD_Teacher_Book.zip/file?fbclid=IwAR0gBb1wDazhOTKLmFbyUNyoGIZOPDBrALCbmNHZl2ek8uUYAfjlo9lvYEI

٥- الكتاب الخامس والاخير ايضا يحتوي على كتاب الطالب ودليل المعلم واسطوانة تفاعلية.

http://www.mediafire.com/file/ebd5x08grr6y3ma/Oxford_Grammar_for_Schools_1_Student_book_CD_Teacher_Book.zip/file?fbclid=IwAR0rUbhIIozRJJy6kW9hxbRqPkW4NXCrTy7iJYizbRm6Tw43iH2CV2p_RB8

ــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــ

الملفات مضغوطة تحتاج برنامج winrarكـــورس جامعـــة اكسفـــورد Oxford Grammar For Schools ـــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــ ١- الكتاب الاول يحتوي على كتاب الطالب ودليل المعلم واسطوانة تفاعلية. http://www.mediafire.com/file/ld92p0na4o9lz2x/Oxford_Grammar_for_Schools_5_Student_book_CD_Teacher_Book.zip/file?fbclid=IwAR0VBl2-lLhc_DKS3lLuxU-G83m4_Fu8RAUgrOE85dSLDD-Rt083KpsbSao ٢- الكتاب الثاني يحتوي على كتاب الطالب ودليل المعلم واسطوانة تفاعلية. http://www.mediafire.com/file/w3mm8ppf8ctx9jm/Oxford_Grammar_for_Schools_4_Student_book_CD_Teacher_Book.zip/file?fbclid=IwAR1Wf0xjW-aI0GhqVmLGV4dLedF601kAofVuQC6aFPS3KU3CR6hw2_K13v0 ٣- الكتاب الثالث يحتوي على كتاب الطالب ودليل المعلم واسطوانة تفاعلية. http://www.mediafire.com/file/52zp5wxz3zyz9an/Oxford_Grammar_for_Schools_3_Student_book_CD_Teacher_Book.zip/file?fbclid=IwAR3uepFaXAxnbMqjeE_nUBy1Rr6bj2Gnp_Ro_Hqrths5zC4rI9RBbCXa8fI ٤- الكتاب الرابع يحتوي على كتاب الطالب ودليل المعلم واسطوانة تفاعلية. http://www.mediafire.com/file/7le2btnwl1807a4/Oxford_Grammar_for_Schools_2_Student_book_CD_Teacher_Book.zip/file?fbclid=IwAR0gBb1wDazhOTKLmFbyUNyoGIZOPDBrALCbmNHZl2ek8uUYAfjlo9lvYEI ٥- الكتاب الخامس والاخير ايضا يحتوي على كتاب الطالب ودليل المعلم واسطوانة تفاعلية. http://www.mediafire.com/file/ebd5x08grr6y3ma/Oxford_Grammar_for_Schools_1_Student_book_CD_Teacher_Book.zip/file?fbclid=IwAR0rUbhIIozRJJy6kW9hxbRqPkW4NXCrTy7iJYizbRm6Tw43iH2CV2p_RB8 ــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــ الملفات مضغوطة تحتاج برنامج winrar WWW.MEDIAFIRE.COMOxford Grammar for Schools 5 Student book CD Teacher BookMediaFire is a simple to use free service that lets you put all your photos, documents, music, and video in a single place so you can access them anywhere and share them everywhere.0 Comentários 0 Compartilhamentos 5K Visualizações 0 Anterior

WWW.MEDIAFIRE.COMOxford Grammar for Schools 5 Student book CD Teacher BookMediaFire is a simple to use free service that lets you put all your photos, documents, music, and video in a single place so you can access them anywhere and share them everywhere.0 Comentários 0 Compartilhamentos 5K Visualizações 0 Anterior -

لما حد بيسألني إزاي يبتدي في البرمجة بقوله يتعلم الأساسيات كويس طبعا هتسألني إيه هي الأساسيات؟

صلي ع النبي الاول وتعال افهمك يعني اي اساسيات واي هيا الاساسيات ؟

استحملني شويه علشان هشبه ليك الاساسيات بمثال

لما الولد الصغير يبتدي يتعلم بيتعلم الحروف الأبجدية زي الألف والباء والتاء وهكذا. وبعد ما يتعلم الأبجدية بيبتدي يحط حرف جمب حرف ويبقى عنده كلمة ولما يتعلم يكون الكلمات بيبتدي يحط كلمة جمب كلمة ويبقى عنده جملة

مثلا علي كلامي الل فوق يبتدي يقول :

"أ"، بعدين "ب"، بعدين "ك"، بيبقى عنده "أبك"، وبعدين بيقول "ت"، بيبقى عنده "أبكت"، وبعدين بيقول "كلمة"، بيبقى عنده "أبكت كلمة"، وهكذا.

يعني الولد الصغير بيبتدي بالحروف، بعدين بالكلمات، وبعدين بالجمل

لما بدأت أتعلم كبرمجة، ابتديت بالأساسيات عشان أقدر أبني بيها "مشاريع". بدأت أتناول كل أساسيات وأتعلم إزاي أحط الأساسيات جمب بعض عشان أطلع جملة مفهومة.

مثلاً، لما بدأت بالأساسيات، كنت بتعلم إزاي أكتب كود بسيط زي "Hello World". بعدين بدأت أتعلم إزاي أتعامل مع المتغيرات وأحسب النتائج البسيطة. وبعدين بدأت أتعلم إزاي أعمل هياكل تحكم زي ( IF, loop ). وهكذا.

يعني زي الولد الصغير بيبتدي بالحروف بعدين بالكلمات وبعدين بالجمل. أنت بقي ف البرمجه ببتدي بالأساسيات، بعدين بالمفاهيم الأعمق، وبعدين بالمشاريع الكبيرة

دا كده فعلا كلمة اساسيات

وهقولك الل محتاج تتعلمه بالظبط

1 - اول حاجه هتتعلمها هي ال C++ و بصراحه انا شايف انها كويسه جدا لاي حد يبدا بيها لان بعد ما تتعلمها هتبدا Problem Solving بيها

- طب هتتعلمها منين من كورس " ال بشمهندس اسامه الزيرو " استاذنا وغني عن التعريف

https://youtube.com/playlist?list=PLDoPjvoNmBAwy-rS6WKudwVeb_x63EzgS&si=ph_Rx_KFAmdRttm1

ومن اكتر الاساله اللي بتسالها ان الناس مش عارفه تبدا Problem Solving منين ؟

طب مفيش Play-List معينه اقدر امشي معاها عشان تساعدني ؟

في البوست دا بردو مع الاساسيات هحطلك Sheet و Play-List حله كل ال Sheet بتاع اسيوط

تقدر تمشي معاهم Step By Step

اول حاجه محتاج تعرفها موقع Codeforces وده الموقع اللي هتحل عليه

Problem Solving

تقدر تدخل عليه من هنا :https://codeforces.com/register

هتعمل Account ع الموقع و تملي البيانات دي - وال Handle هو ال UserName بتاعك و باقي البيانات سهله

بعد بقا ما عملت Account ع ال Codeforces هت Regist فى شيت اسيوط وده اللينك بتاعه : https://codeforces.com/group/MWSDmqGsZm/contests

طب انا لسه بدا مفيش Play-List تكون حله ال sheet دا بالترتيب ؟

في البشمهندس اسلام خضر و ده اللينك بتاعه : https://www.youtube.com/playlist?list=PLq8huKQsVgUMyLW7Q1OVErEclujWPGPsj

ونصيحه حاول ع قد ما تقدر مترجعش لل ال Play-List دي غير لما تكون جبت اخرك ف المسأله

2 - دلوقتي مرحلة انك تتعلم حاجه اسمها Data Structure بلغة السي بلس بلس طب اسألني منين عرفت ابتدي اتعلمها اولا اقولك ليه اخترت السي بلس بلس لانها فيها حاجة مهمة اسمها pointers وفهم ال pointers هيسهل عليك حاجات كتير جدا في المستقبل طب اسألني منين تقدر تذاكر الكورس ده اقولك في قناة اسمها ميجا كود شرحها بيسهل الدنيا في موضوع ال Data Structure

القناة اللي انا قلت عنها ميجا كود بالفعل هي بتشرح الـ Data Structures linear يعني زي الـ Array والـ Linked List والـ Stack والـ Queue والـ Hash Table والـ String. بس عشان نتعلم الـ Data Structures non-linear زي الـ Tree والـ Graph لازم تاخد كورس تاني.

فأنا جبتلك اسم كورس تاني اسمه "ال بشمهندس عادل نسيم" الكورس ده بيشرح الموضوعات دي بطريقة مفهومة وسهلة. يعني هتستفاد منه جدا وهتتعلم كل حاجة عن الـ Tree والـ Graph وغيرها من الـ Data Structures non-linear

بالتوفيق يا باشا في تعلم الـ Data Structures

- Mega Code

https://www.youtube.com/playlist?list=PLsGJzJ8SQXTcsXRVviurGei0lf_t_I4D8

- Adel Nasim

https://www.youtube.com/playlist?list=PLCInYL3l2AajqOUW_2SwjWeMwf4vL4RSp

3 - بعد ما تخلص تعلم الـ Data Structures هتقرر انك تتعلم الـ Algorithms كمان فجبتلك كورس تاني من البشمهندس عادل نسيم وده الكورس بيبقى مقسوم نصين نص الأول للـ Data Structures ونص التاني للـ Algorithms.

بجد بقى الكورس ده هيفهمك ويشرحلك كل حاجة عن الـ Algorithms بطريقة سهلة ومبسطة هتتعلم فيه عن Sorting Algorithms زي Bubble Sort و Insertion Sort و Quick Sort، وهتتعلم كمان عن Searching Algorithms زي Linear Search و Binary Search.

يعني بعد ما تخلص الكورس ده هتكون فاهم وملم بالـ Data Structures والـ Algorithms، وهتكون قادر تستخدمهم في تطوير برامجك وحل المسائل البرمجية

- Adel Nasim

https://www.youtube.com/playlist?list=PLCInYL3l2AajqOUW_2SwjWeMwf4vL4RSp

4 - بعد ما خلصت تعلم الـ Data Structures والـ Algorithms، قررت انك تتعلم قاعدة البيانات (Database)، وهتتعلمها باستخدام SQL Server وده اللي هتعمله :

ف الاول هتقراء وتدرس النظري عن قواعد البيانات وتفهم المفاهيم الأساسية زي الجداول (Tables) والعلاقات بينهم (Relationships) والاستعلامات (Queries) والمؤشرات (Indexes) ومفهوم الحفظ والتعديل والحذف للبيانات

بعد كده هتخلص الجزء النظري وتبدا تطبق اللي درسته في النظري هطبقه ف الجزء العملي من ضمن الحجات الل هتكون اتعلمتها زي SQL Queries، زي الـ SELECT والـ INSERT والـ UPDATE والـ DELETE، وكمان هتعلم كيفية إنشاء وإدارة الجداول والعلاقات بينهم

يعني بعد ما تتعلم الـ Database، هتقدر تنشئ وتدير قواعد بيانات مختلفة، وتعمل استعلامات متقدمة لاستخراج المعلومات اللي انت هتحتاجها

Database - 1 - المقرر النظرى - Fundamentals of Database Systems

https://www.youtube.com/watch?v=yLc0Yp5QZlU&list=PL37D52B7714788190&pp=iAQB

2 - MS SQL Server For Beginners ( الجزء العملي )

https://www.youtube.com/playlist?list=PL1DUmTEdeA6J6oDLTveTt4Z7E5qEfFluE

- وهنا هسبلك بردو محتوي ITI شارح SQL SERVER نظري وعملي وحقيقي محتوي جامد وعظيم

https://www.youtube.com/playlist?list=PLoRh0POuk1RxTiFdfqKY9Gb_s7Alm5fv9

وأخيرا وصلت لنهاية الموضوع وعايز أقول إنك Solve Problem طول ما أنت بتذاكر متنسوناش من صالح دعائكم وأتمنى إني قدرت أفيد حتى لو شخص واحد.

الاستمراريه في التعلم وحل المشاكل هو اللي هيخلينا ننمو ونتقدم مهما كانت الصعاب والتحديات إحنا لازم نواجهها ونحاول نحلها

ياريت تدعوا ليا وأنا بدوري هدعي ليكم جميعا واتمنى إني أفدتكم وساعدتكم في رحلة بتاعتكم ف التعلم

شكرا جدا وبالتوفيق في المستقبل.

#Basics

#CPP

#Data_Structures

#Algorithms

#Database_Systems

#Chelseaلما حد بيسألني إزاي يبتدي في البرمجة بقوله يتعلم الأساسيات كويس طبعا هتسألني إيه هي الأساسيات؟ صلي ع النبي الاول وتعال افهمك يعني اي اساسيات واي هيا الاساسيات ؟ استحملني شويه علشان هشبه ليك الاساسيات بمثال 👇👇 لما الولد الصغير يبتدي يتعلم بيتعلم الحروف الأبجدية زي الألف والباء والتاء وهكذا. وبعد ما يتعلم الأبجدية بيبتدي يحط حرف جمب حرف ويبقى عنده كلمة ولما يتعلم يكون الكلمات بيبتدي يحط كلمة جمب كلمة ويبقى عنده جملة مثلا علي كلامي الل فوق يبتدي يقول : "أ"، بعدين "ب"، بعدين "ك"، بيبقى عنده "أبك"، وبعدين بيقول "ت"، بيبقى عنده "أبكت"، وبعدين بيقول "كلمة"، بيبقى عنده "أبكت كلمة"، وهكذا. يعني الولد الصغير بيبتدي بالحروف، بعدين بالكلمات، وبعدين بالجمل لما بدأت أتعلم كبرمجة، ابتديت بالأساسيات عشان أقدر أبني بيها "مشاريع". بدأت أتناول كل أساسيات وأتعلم إزاي أحط الأساسيات جمب بعض عشان أطلع جملة مفهومة. مثلاً، لما بدأت بالأساسيات، كنت بتعلم إزاي أكتب كود بسيط زي "Hello World". بعدين بدأت أتعلم إزاي أتعامل مع المتغيرات وأحسب النتائج البسيطة. وبعدين بدأت أتعلم إزاي أعمل هياكل تحكم زي ( IF, loop ). وهكذا. يعني زي الولد الصغير بيبتدي بالحروف بعدين بالكلمات وبعدين بالجمل. أنت بقي ف البرمجه ببتدي بالأساسيات، بعدين بالمفاهيم الأعمق، وبعدين بالمشاريع الكبيرة دا كده فعلا كلمة اساسيات وهقولك الل محتاج تتعلمه بالظبط 1 - اول حاجه هتتعلمها هي ال C++ و بصراحه انا شايف انها كويسه جدا لاي حد يبدا بيها لان بعد ما تتعلمها هتبدا Problem Solving بيها - طب هتتعلمها منين من كورس " ال بشمهندس اسامه الزيرو " استاذنا وغني عن التعريف https://youtube.com/playlist?list=PLDoPjvoNmBAwy-rS6WKudwVeb_x63EzgS&si=ph_Rx_KFAmdRttm1 ومن اكتر الاساله اللي بتسالها ان الناس مش عارفه تبدا Problem Solving منين ؟ طب مفيش Play-List معينه اقدر امشي معاها عشان تساعدني ؟ في البوست دا بردو مع الاساسيات هحطلك Sheet و Play-List حله كل ال Sheet بتاع اسيوط تقدر تمشي معاهم Step By Step اول حاجه محتاج تعرفها موقع Codeforces وده الموقع اللي هتحل عليه Problem Solving تقدر تدخل عليه من هنا :https://codeforces.com/register هتعمل Account ع الموقع و تملي البيانات دي - وال Handle هو ال UserName بتاعك و باقي البيانات سهله بعد بقا ما عملت Account ع ال Codeforces هت Regist فى شيت اسيوط وده اللينك بتاعه : https://codeforces.com/group/MWSDmqGsZm/contests طب انا لسه بدا مفيش Play-List تكون حله ال sheet دا بالترتيب ؟ في البشمهندس اسلام خضر و ده اللينك بتاعه : https://www.youtube.com/playlist?list=PLq8huKQsVgUMyLW7Q1OVErEclujWPGPsj ونصيحه حاول ع قد ما تقدر مترجعش لل ال Play-List دي غير لما تكون جبت اخرك ف المسأله 2 - دلوقتي مرحلة انك تتعلم حاجه اسمها Data Structure بلغة السي بلس بلس طب اسألني منين عرفت ابتدي اتعلمها اولا اقولك ليه اخترت السي بلس بلس لانها فيها حاجة مهمة اسمها pointers وفهم ال pointers هيسهل عليك حاجات كتير جدا في المستقبل طب اسألني منين تقدر تذاكر الكورس ده اقولك في قناة اسمها ميجا كود شرحها بيسهل الدنيا في موضوع ال Data Structure القناة اللي انا قلت عنها ميجا كود بالفعل هي بتشرح الـ Data Structures linear يعني زي الـ Array والـ Linked List والـ Stack والـ Queue والـ Hash Table والـ String. بس عشان نتعلم الـ Data Structures non-linear زي الـ Tree والـ Graph لازم تاخد كورس تاني. فأنا جبتلك اسم كورس تاني اسمه "ال بشمهندس عادل نسيم" الكورس ده بيشرح الموضوعات دي بطريقة مفهومة وسهلة. يعني هتستفاد منه جدا وهتتعلم كل حاجة عن الـ Tree والـ Graph وغيرها من الـ Data Structures non-linear بالتوفيق يا باشا في تعلم الـ Data Structures - Mega Code https://www.youtube.com/playlist?list=PLsGJzJ8SQXTcsXRVviurGei0lf_t_I4D8 - Adel Nasim https://www.youtube.com/playlist?list=PLCInYL3l2AajqOUW_2SwjWeMwf4vL4RSp 3 - بعد ما تخلص تعلم الـ Data Structures هتقرر انك تتعلم الـ Algorithms كمان فجبتلك كورس تاني من البشمهندس عادل نسيم وده الكورس بيبقى مقسوم نصين نص الأول للـ Data Structures ونص التاني للـ Algorithms. بجد بقى الكورس ده هيفهمك ويشرحلك كل حاجة عن الـ Algorithms بطريقة سهلة ومبسطة هتتعلم فيه عن Sorting Algorithms زي Bubble Sort و Insertion Sort و Quick Sort، وهتتعلم كمان عن Searching Algorithms زي Linear Search و Binary Search. يعني بعد ما تخلص الكورس ده هتكون فاهم وملم بالـ Data Structures والـ Algorithms، وهتكون قادر تستخدمهم في تطوير برامجك وحل المسائل البرمجية - Adel Nasim https://www.youtube.com/playlist?list=PLCInYL3l2AajqOUW_2SwjWeMwf4vL4RSp 4 - بعد ما خلصت تعلم الـ Data Structures والـ Algorithms، قررت انك تتعلم قاعدة البيانات (Database)، وهتتعلمها باستخدام SQL Server وده اللي هتعمله : ف الاول هتقراء وتدرس النظري عن قواعد البيانات وتفهم المفاهيم الأساسية زي الجداول (Tables) والعلاقات بينهم (Relationships) والاستعلامات (Queries) والمؤشرات (Indexes) ومفهوم الحفظ والتعديل والحذف للبيانات بعد كده هتخلص الجزء النظري وتبدا تطبق اللي درسته في النظري هطبقه ف الجزء العملي من ضمن الحجات الل هتكون اتعلمتها زي SQL Queries، زي الـ SELECT والـ INSERT والـ UPDATE والـ DELETE، وكمان هتعلم كيفية إنشاء وإدارة الجداول والعلاقات بينهم يعني بعد ما تتعلم الـ Database، هتقدر تنشئ وتدير قواعد بيانات مختلفة، وتعمل استعلامات متقدمة لاستخراج المعلومات اللي انت هتحتاجها Database - 1 - المقرر النظرى - Fundamentals of Database Systems https://www.youtube.com/watch?v=yLc0Yp5QZlU&list=PL37D52B7714788190&pp=iAQB 2 - MS SQL Server For Beginners ( الجزء العملي ) https://www.youtube.com/playlist?list=PL1DUmTEdeA6J6oDLTveTt4Z7E5qEfFluE - وهنا هسبلك بردو محتوي ITI شارح SQL SERVER نظري وعملي وحقيقي محتوي جامد وعظيم https://www.youtube.com/playlist?list=PLoRh0POuk1RxTiFdfqKY9Gb_s7Alm5fv9 وأخيرا وصلت لنهاية الموضوع وعايز أقول إنك Solve Problem طول ما أنت بتذاكر متنسوناش من صالح دعائكم وأتمنى إني قدرت أفيد حتى لو شخص واحد. الاستمراريه في التعلم وحل المشاكل هو اللي هيخلينا ننمو ونتقدم مهما كانت الصعاب والتحديات إحنا لازم نواجهها ونحاول نحلها ياريت تدعوا ليا وأنا بدوري هدعي ليكم جميعا واتمنى إني أفدتكم وساعدتكم في رحلة بتاعتكم ف التعلم شكرا جدا وبالتوفيق في المستقبل. #Basics #CPP #Data_Structures #Algorithms #Database_Systems #Chelsea0 Comentários 0 Compartilhamentos 10K Visualizações 0 Anterior -

بوست دسم وارشادك لتعلم البرمجه من الصفربوست دسم وارشادك لتعلم البرمجه من الصفر 💜 و في البوست دا مجمعلك كل حاجه باذن الله هتحتاج تعرفها من اول ازاي تتعلم مهاره البحث لانها هتكون صديقك في الرحله دي لحد ما تختار التراك ال انت هتبداء فيه ان شاء الله تعالي . يلا بسم الله نبداء , صلي علي النبي اشرف الخلق و اذكر الله 💜 🟣-اول حاجه : لازم تعرفها ول هتكون صديقك في الرحله الطويله دي ولازم تفهما كويس جدا و هوا مفهمو...0 Comentários 0 Compartilhamentos 15K Visualizações 0 Anterior

-

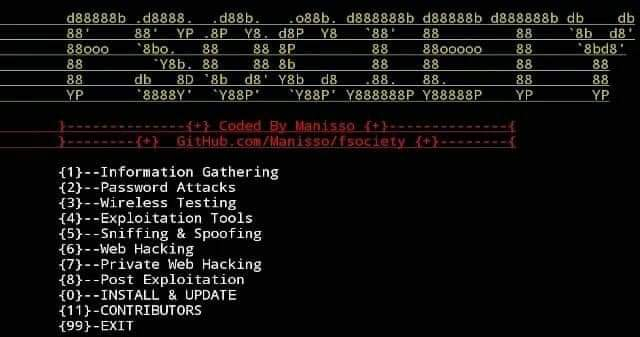

ما هو FSociety

هو عبارة عن مجموعة من أدوات اختبار الاختراق والقرصنة الشائعة المستخدمة في سلسلة Mr.Robot، يصنف إطار العمل أدوات القرصنة المختلفة إلى فئات مختلفة مثل جمع المعلومات وهجمات كلمة المرور والاختبار اللاسلكي وأدوات الاستغلال والانتحال والقرصنة على الويب وما بعد الاستغلال ، كما يحتوى Fsociety على جميع أدوات القرصنة المستخدمة في سلسلة مسلسل Mr.Robot.

ما هي الأدوات التي تحتويها fsociety حزمة أدوات القرصنة.

الخطوة الأولى للأختراق هو البصمه او ما يعرف بجمع المعلومات وهي عملية لجمع كل المعلومات حول الهدف. جمع المعلومات هى المرحلة الأولى حيث يستخدم الفرد أدوات مختلفة لجمع المعلومات حول أنظمة الكمبيوتر والكيانات التي ينتمون إليها. ستكون المعلومات المحددة في هذه المرحلة مفيدة جدًا للمهاجم. هناك العديد من الأدوات لجمع المعلومات في حزمة أدوات القرصنة fsociety.

أدوات جمع المعلومات:

Nmap

Setoolkit

Host To IP

WPScan

CMS Scanner

XSStrike

Dork – Google Dorks Passive Vulnerability Auditor

Scan A server’s Users

Crips

ادوات هجمات كلمة المرور:

تساعد هذه الأدوات في اختراق كلمة المرور. إنها عملية استعادة كلمات المرور من البيانات التي تم تخزينها أو نقلها عبر شبكة أو نظام كمبيوتر.

Cupp

Ncrack

ادوات اختبار الويرلس Wireless:

يتضمن ذلك مجموعة من أدوات الاختبار اللاسلكية للتحقق من أمان الأجهزة اللاسلكية. تتضمن أدوات الاختراق للاختبار اللاسلكي

Reaver

Pixiewps

Bluetooth Honeypot

أدوات الاستغلال:

هذه الأدوات تستغل نقاط الضعف في التطبيقات:

ATSCAN

sqlmap

Shellnoob

commix

FTP Auto Bypass

JBoss Autopwn

ادوات الانتحال:

يسمح الاستنشاق للأفراد بالتقاط البيانات أثناء نقلها عبر الشبكة. تساعد هذه الأدوات في التقاط حركة المرور المتدفقة عبر الشبكة.

Setoolkit

SSLtrip

pyPISHER

SMTP Mailer

ادوات اختراق مواقع الويب:

غالبًا ما يتم تنفيذ قرصنة الويب للوصول إلى معلومات حساسة من موقع ويب عن طريق التلاعب بالسلوك الطبيعي لنطاقات الشبكة أو خوادم الويب.

Drupal Hacking

Inurlbr

WordPress & Joomla Scanner

Gravity Form Scanner

File Upload Checker

WordPress Exploit Scanner

WordPress Plugins Scanner

Shell and Directory Finder

Joomla! 1.5 – 3.4.5 remما هو FSociety هو عبارة عن مجموعة من أدوات اختبار الاختراق والقرصنة الشائعة المستخدمة في سلسلة Mr.Robot، يصنف إطار العمل أدوات القرصنة المختلفة إلى فئات مختلفة مثل جمع المعلومات وهجمات كلمة المرور والاختبار اللاسلكي وأدوات الاستغلال والانتحال والقرصنة على الويب وما بعد الاستغلال ، كما يحتوى Fsociety على جميع أدوات القرصنة المستخدمة في سلسلة مسلسل Mr.Robot. ما هي الأدوات التي تحتويها fsociety حزمة أدوات القرصنة. الخطوة الأولى للأختراق هو البصمه او ما يعرف بجمع المعلومات وهي عملية لجمع كل المعلومات حول الهدف. جمع المعلومات هى المرحلة الأولى حيث يستخدم الفرد أدوات مختلفة لجمع المعلومات حول أنظمة الكمبيوتر والكيانات التي ينتمون إليها. ستكون المعلومات المحددة في هذه المرحلة مفيدة جدًا للمهاجم. هناك العديد من الأدوات لجمع المعلومات في حزمة أدوات القرصنة fsociety. أدوات جمع المعلومات: Nmap Setoolkit Host To IP WPScan CMS Scanner XSStrike Dork – Google Dorks Passive Vulnerability Auditor Scan A server’s Users Crips ادوات هجمات كلمة المرور: تساعد هذه الأدوات في اختراق كلمة المرور. إنها عملية استعادة كلمات المرور من البيانات التي تم تخزينها أو نقلها عبر شبكة أو نظام كمبيوتر. Cupp Ncrack ادوات اختبار الويرلس Wireless: يتضمن ذلك مجموعة من أدوات الاختبار اللاسلكية للتحقق من أمان الأجهزة اللاسلكية. تتضمن أدوات الاختراق للاختبار اللاسلكي Reaver Pixiewps Bluetooth Honeypot أدوات الاستغلال: هذه الأدوات تستغل نقاط الضعف في التطبيقات: ATSCAN sqlmap Shellnoob commix FTP Auto Bypass JBoss Autopwn ادوات الانتحال: يسمح الاستنشاق للأفراد بالتقاط البيانات أثناء نقلها عبر الشبكة. تساعد هذه الأدوات في التقاط حركة المرور المتدفقة عبر الشبكة. Setoolkit SSLtrip pyPISHER SMTP Mailer ادوات اختراق مواقع الويب: غالبًا ما يتم تنفيذ قرصنة الويب للوصول إلى معلومات حساسة من موقع ويب عن طريق التلاعب بالسلوك الطبيعي لنطاقات الشبكة أو خوادم الويب. Drupal Hacking Inurlbr WordPress & Joomla Scanner Gravity Form Scanner File Upload Checker WordPress Exploit Scanner WordPress Plugins Scanner Shell and Directory Finder Joomla! 1.5 – 3.4.5 rem0 Comentários 0 Compartilhamentos 6K Visualizações 0 Anterior -

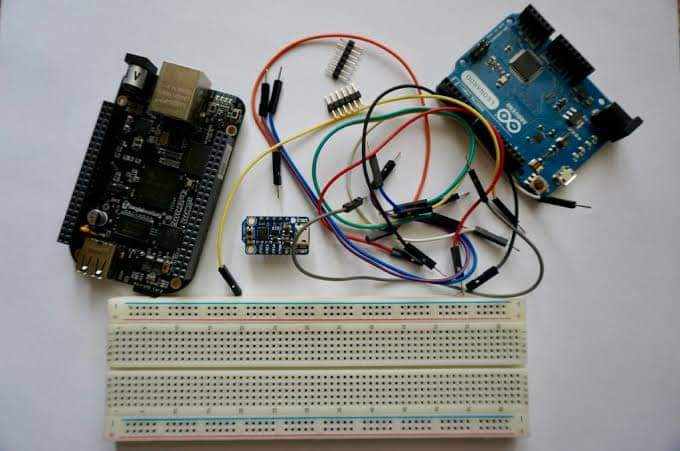

ما هي الاردوينو وكيف اتعلمها من الصفر؟

الأردوينو (Arduino) هي عبارة عن لوحة إلكترونية قابلة للبرمجة تستخدم لإنشاء أجهزة إلكترونية مختلفة والتفاعل مع العالم الخارجي. يمكن استخدام الأردوينو في العديد من التطبيقات مثل تحكم في الروبوتات والسيارات الذكية، وإنشاء أجهزة قياس ورصد، والتحكم في الإضاءة والصوت والحركة، والعديد من التطبيقات الأخرى.

• إذا كنت ترغب في تعلم الأردوينو من الصفر، فإليك بعض الخطوات التي يمكن اتباعها:

1- البحث عن الدروس والمصادر المتاحة على الإنترنت: يمكن العثور على العديد من الدروس والمقاطع التعليمية عبر الإنترنت، بما في ذلك الفيديوهات على موقع يوتيوب ومواقع التعليم المجانية مثل Coursera وEdX. ويمكن أيضاً العثور على منتديات ومجتمعات عبر الإنترنت تختص بالأردوينو والتي يمكن الاستفادة منها في حل المشاكل والتعلم من الخبراء.

2- شراء لوحة أردوينو: يجب شراء لوحة أردوينو الأساسية، وهناك عدة خيارات متاحة للشراء. يمكن العثور على اللوحات في متاجر الإلكترونيات المحلية أو عبر الإنترنت مثل موقع أمازون وموقع إيباي.

3- تثبيت برنامج الأردوينو: يجب تثبيت برنامج الأردوينو الرسمي على جهاز الكمبيوتر الخاص بك. يمكن تحميل البرنامج من موقع الأردوينو الرسمي على الإنترنت.

4- التعلم من المشاريع الأساسية: يمكن البدء في تعلم الأردوينو من خلال بناء مشاريع بسيطة مثل تشغيل LED أو إنشاء دائرة بسيطة، ومن ثم التحرك إلى مشاريع أكثر تعقيداً. يمكن العثور على العديد من المشاريع والدروس على الإنترنت وتحديدًا على موقع الأردوينو الرسمي.

5- التعلم من المجتمع: يمكن الاستفادة من المجتمعات والمنتديات الخاصة بالأردوينو لطرح الأسئلة والمشاركة في المناقشات، وذلك للحصول على مساعدة واستفادة من خبرات الآخرين.

6- التجربة والاختبار: يجب الاستمرار في التجربة والتعلم، وذلك من خلال تجربة مشاريع جديدة وتعديل البرمجيات الحالية والتعامل مع الأخطاء والمشاكل التي قد تظهر أثناء العمل على المشاريع.

بالتأكيد، يحتاج الأمر إلى الصبر والمثابرة، حيث يمكن أن يستغرق الأمر بعض الوقت لفهم الأساسيات واكتساب المهارات اللازمة لإنشاء مشاريع أكثر تعقيداً. من المهم أيضاً أن تكون قادراً على قراءة الدليل الرسمي للأردوينو وفهم كيفية عمل الدوائر الإلكترونية والبرمجة.

علاوة على ذلك، يمكن استخدام العديد من الموارد التعليمية المتاحة على الإنترنت، مثل الكتب الإلكترونية والفيديوهات التعليمية ودورات الدراسة عبر الإنترنت، والتي يمكن أن تساعد على تحسين المعرفة والمهارات.

وأخيراً، يمكن الاستفادة من المشاريع المفتوحة المصدر والمتاحة للجميع، حيث يمكن استخدامها كمصادر للتعلم وتعديلها وتحسينها وفقاً للاحتياجات الخاصة.ما هي الاردوينو وكيف اتعلمها من الصفر؟ الأردوينو (Arduino) هي عبارة عن لوحة إلكترونية قابلة للبرمجة تستخدم لإنشاء أجهزة إلكترونية مختلفة والتفاعل مع العالم الخارجي. يمكن استخدام الأردوينو في العديد من التطبيقات مثل تحكم في الروبوتات والسيارات الذكية، وإنشاء أجهزة قياس ورصد، والتحكم في الإضاءة والصوت والحركة، والعديد من التطبيقات الأخرى. • إذا كنت ترغب في تعلم الأردوينو من الصفر، فإليك بعض الخطوات التي يمكن اتباعها: 1- البحث عن الدروس والمصادر المتاحة على الإنترنت: يمكن العثور على العديد من الدروس والمقاطع التعليمية عبر الإنترنت، بما في ذلك الفيديوهات على موقع يوتيوب ومواقع التعليم المجانية مثل Coursera وEdX. ويمكن أيضاً العثور على منتديات ومجتمعات عبر الإنترنت تختص بالأردوينو والتي يمكن الاستفادة منها في حل المشاكل والتعلم من الخبراء. 2- شراء لوحة أردوينو: يجب شراء لوحة أردوينو الأساسية، وهناك عدة خيارات متاحة للشراء. يمكن العثور على اللوحات في متاجر الإلكترونيات المحلية أو عبر الإنترنت مثل موقع أمازون وموقع إيباي. 3- تثبيت برنامج الأردوينو: يجب تثبيت برنامج الأردوينو الرسمي على جهاز الكمبيوتر الخاص بك. يمكن تحميل البرنامج من موقع الأردوينو الرسمي على الإنترنت. 4- التعلم من المشاريع الأساسية: يمكن البدء في تعلم الأردوينو من خلال بناء مشاريع بسيطة مثل تشغيل LED أو إنشاء دائرة بسيطة، ومن ثم التحرك إلى مشاريع أكثر تعقيداً. يمكن العثور على العديد من المشاريع والدروس على الإنترنت وتحديدًا على موقع الأردوينو الرسمي. 5- التعلم من المجتمع: يمكن الاستفادة من المجتمعات والمنتديات الخاصة بالأردوينو لطرح الأسئلة والمشاركة في المناقشات، وذلك للحصول على مساعدة واستفادة من خبرات الآخرين. 6- التجربة والاختبار: يجب الاستمرار في التجربة والتعلم، وذلك من خلال تجربة مشاريع جديدة وتعديل البرمجيات الحالية والتعامل مع الأخطاء والمشاكل التي قد تظهر أثناء العمل على المشاريع. بالتأكيد، يحتاج الأمر إلى الصبر والمثابرة، حيث يمكن أن يستغرق الأمر بعض الوقت لفهم الأساسيات واكتساب المهارات اللازمة لإنشاء مشاريع أكثر تعقيداً. من المهم أيضاً أن تكون قادراً على قراءة الدليل الرسمي للأردوينو وفهم كيفية عمل الدوائر الإلكترونية والبرمجة. علاوة على ذلك، يمكن استخدام العديد من الموارد التعليمية المتاحة على الإنترنت، مثل الكتب الإلكترونية والفيديوهات التعليمية ودورات الدراسة عبر الإنترنت، والتي يمكن أن تساعد على تحسين المعرفة والمهارات. وأخيراً، يمكن الاستفادة من المشاريع المفتوحة المصدر والمتاحة للجميع، حيث يمكن استخدامها كمصادر للتعلم وتعديلها وتحسينها وفقاً للاحتياجات الخاصة.0 Comentários 0 Compartilhamentos 9K Visualizações 0 Anterior -

الهندسة الاجتماعية هي فن اختراق العقل.

الهندسة الاجتماعية هو الاسم الذي يطلق على نمط "الاحتيال" الذي يستغل نقاط الضعف العاطفية للضحية. هذا الشكل من التعدي على الخصوصية والمعلومات ، والذي يجب حمايته جيدًا ، يشكل خطرًا خاصًا على أمن الشركات والأعمال ، وبالتالي فهو موضوع بحث علمي يسعى للكشف عن أساليبها وأسلحتها. حتى أن البعض يعتبر المهندسين الاجتماعيين أكثر خطورة من قراصنة المعلومات الإلكترونية اليوم.

كيف يمكنك أن تقرر اقتحام شركة شحن واستخدام الحد الأدنى من المهارات التقنية لتحقيق النجاح بطريقة سلمية. قام الجاني أولاً بالبحث في الشركة على الإنترنت وتعرف على رقم ضابط شؤون الموظفين من هناك. بعد المكالمة ، تعرف على أسماء أهم الأشخاص في الشركة ، وأسماء الموظفين في بعض الإدارات ، والمديرين التنفيذيين في إجازة. وصل إلى مقر الشركة ، وتظاهر بنسيان مفاتيحه ، وبطاقة عمل مزورة وسلوكًا واثقًا وهادئًا. سمح له الحارس بالدخول. وعندما وصل إلى الطابق الذي يعمل فيه الموظفون ، ادعى أنه نسي بطاقة عمله وسمح له أحد أصدقائه بالدخول. اكتشفت أن مكتب المدير المفوض لم يكن مغلقًا للتنظيف ، لذلك اتصلت بالقسم الفني من امتداد هذا المكتب وأخبرت موظفًا لم يتعامل مع المدير مطلقًا أنه نسي كلمة المرور الخاصة به وكان في مشكلة. كنت هناك. المهاجم) ، وجمع المعلومات اللازمة ، ثم ابتعد بهدوء دون إثارة الشكوك بعد تحقيق الهدف. مرحبًا بك في عالم الهندسة الاجتماعية.

هندسة اجتماعية. ما هذا؟

عندما يتحدث معظم الناس عن أنظمة أمن المعلومات ، فإن أول ما يتبادر إلى الذهن هو برامجهم وأنظمتهم الإلكترونية. أي برامج الحماية من الاختراقات والفيروسات والجدران النارية وما إلى ذلك. العنصر البشري هو أهم عنصر في أي نظام أمني سواء أكان إلكترونيًا أم لا ، وهو أيضًا العنصر الأضعف لأنه لا يمكن "برمجته" وضمان عدم ارتكاب الأخطاء. لقد نسيت

الهندسة الاجتماعية هي مجموعة من التقنيات المستخدمة لإقناع الناس باتخاذ إجراءات تفتح ثغرات أمنية أو تكشف عن معلومات سرية. يمكن استخدامه في أنشطة احتيالية على الإنترنت أو على الأرض ويركز بشكل أساسي على مهاجمة شخص واستغلال نقاط ضعف ذلك الشخص للحصول على معلومات مهمة. يتيح ذلك للمهندسين الاجتماعيين (المهاجمين) اقتحام المباني أو الأنظمة أو الحسابات لتحقيق أهدافهم. المزايا الأخلاقية أو المادية أو المتعلقة بالسلامة. هذا لا يتطلب مهارات تقنية متقدمة. غالبًا ما يتم تمييز "المتسللين" أو "المتسللين" بمهاراتهم البرمجية ولديهم معرفة حاسوبية واسعة بالثغرات الأمنية المتعلقة بالأجهزة وأنظمة التشغيل والشبكات والتكنولوجيا. ما يحتاجه المهاجمون هنا ليس المعرفة التقنية ، بل المهارات الاجتماعية والتسويق والإقناع لخداع الضحايا لأخذ ما يريدون دون إثارة الشكوك. في الواقع ، فإن حصوله على المعلومات بهذه الطريقة ليس غير قانوني في حد ذاته. لأنه لا توجد قوانين ضد إفشاء الأشخاص لأسرارهم الشخصية (ليس هذا هو الحال مع الأسرار التجارية). والأهم من ذلك ، لا يوجد قانون أو تشريع يجرم الاستماع إلى شخص يختار إفشاء المعلومات لك.

في الولايات المتحدة ، من أجل زيادة الوعي الأمني ، يتنافس المتسللون الذين يعتمدون فقط على الأدوات التقنية والمتسللين الذين يستخدمون الهندسة الاجتماعية للتسلل إلى الشركات والهيئات الحكومية كل عام في لاس فيجاس ، ومن هنا جاء اسم المسابقة. حدد هدفًا قبل المنافسة مباشرةً ، ولكنه كافٍ لجمع المعلومات الضرورية عنه. تتم دعوة رؤساء أو ضباط أمن المعلومات في هذه الشركات للحضور حيث يخترق المتسللون دفاعاتهم من مسافة بعيدة أمام أعينهم. لاحظ أن المهندسين الاجتماعيين غالبًا ما ينجزون المهام بشكل أسرع من الفنيين. ومن أشهر المهندسين الاجتماعيين فرانك أباجنال ، وديفيد بانون ، وبيتر فوستر ، وخالد الفيومي.

كيف تستعمل؟

اعتمادًا على درجة وعي الضحية وحساسية سطح الهجوم ، قد يستغرق الأمر ساعات أو أيام أو أسابيع أو شهور حتى يكتسب المهاجم الثقة اللازمة من الضحية للتخطيط لهذه الهجمات. قد يستغرق الأمر. يمكن القيام بذلك بعدة طرق ، بما في ذلك وجهًا لوجه أو الهاتف أو موقع الويب.

قال كيفن ميتنيك ، أحد أشهر المتسللين ، الذي نجح ذات مرة في اقتحام وزارة الدفاع الأمريكية (البنتاغون) ومؤلف الكتاب الشهير فن الخداع: استغلال نقاط الضعف البشرية ، مثل الجشع ، والجشع ، وحب مساعدة الآخرين ، والميل إلى الظهور كمالك للعالم ، والسلطة ، والمعرفة. تقوم فلسفة الهندسة الاجتماعية على حرماننا من التفكير الدقيق الذي نواجهه مع العالم لبضع دقائق ، حتى نتمكن من حماية أنفسنا وممتلكاتنا وعائلاتنا. عندما نتعب أو يصرف انتباهنا عن طريق الإقناع ، والثناء ، والاقتراح ، والفكاهة ، والتحفيز ، والإغواء ، وغيرها من المهارات الاجتماعية ، يمنعنا ذلك من رؤية الخطر المحتمل.

الطريقة الأكثر أهمية

• الاحتيال عبر الهاتف. لذلك ، فإن أعلى نسبة من هذه الهجمات هم من المهندسين الاجتماعيين الذين يزعمون أنهم ممثلون لشركات تجري استطلاعات لأغراض البحث ، أو ممثلين عن الحكومات لغرض جمع الإحصائيات.أو يزعمون أنهم مندوب مبيعات يحاول إقناع العميل. الضحايا الذين يشترون منتجات بأسئلة تبدو غير ضارة.

• الهندسة الاجتماعية العكسية ، غالبًا باستخدام الهاتف. الوضع هنا أكثر خطورة. يدعي المهاجم أنه شخص له منصب وسلطة داخل نفس المنظمة ، مما يربك الموظفين الصغار ويخبرهم بما يريده. إذا نجح الأمر وسار كل شيء وفقًا للخطة ، فإن المهاجم لديه فرصة جيدة للحصول على معلومات قيمة من الضحية. هذه الطريقة معقدة نسبيًا لأنها تعتمد على درجة الإعداد المسبق وكمية المعلومات التي يمتلكها المهاجم.

• إساءة استخدام المعلومات التي يتم تصويرها أو طباعتها أو وضعها في سلة مهملات السكرتير. قد يكون الاحتيال في هذه الحالة هو اقتحام هذه المباني المحصنة. يتم ذلك من خلال الادعاء بأنهم طاقم صيانة أو تنظيف ، كما يظهر في العديد من الأفلام. إذا كان الهدف يستحق كل هذا العناء ، فيمكن للمهاجمين رسميًا البحث عن هذه الوظيفة لفرص جمع المعلومات عن طريق البحث عن القمامة أو التنصت على المكالمات والاجتماعات دون إثارة الشكوك.

• رسائل البريد الإلكتروني. يتلقى الضحايا رسائل تدعي فوزهم بجوائز أو تدعي أنهم من مؤسسات (بنوك) أو حكومات مؤهلة عبر صفحات لا يبدو أنها مزيفة للمستخدم العادي. تطالبك بإدخال البيانات مباشرة. تسمى هذه العملية التصيد الاحتيالي ، وهي تغطي العديد من أنواع الهجمات المختلفة.

• الإنترنت بشكل عام. تشكل شبكة الويب العالمية منجمًا ضخمًا للمعلومات ، تضاعف حجمه مع ظهور الشبكات الاجتماعية. تجعل الشبكات الاجتماعية من السهل جدًا على العديد من المستخدمين استعراض معلوماتهم الشخصية ومشاركتها مع الآخرين من خلالها. عمل مهندس اجتماعي. شخص ما يتصل بك ويدعي أنه من رئيسك في العمل أو من عائلتك ، ويقول إنهم يعرفون أنك حاليًا في إجازة في تركيا ، على سبيل المثال ، وتسمية زميل إذا كنت كذلك. إذا كنت تثق به ، فستتمحور المحادثة حول الأشياء التي تهمك ، مثل الرياضة أو السياحة ، وخلال هذه المحادثة سوف تنسى حجوزاتك الطبيعية وتتخلى عنها.الفرصة ناضجة للهجوم والاستخراج إذا قمت بعمل معلومات لم تكن لديك يتم تقديمها إذا طلب ذلك مباشرة من قبل شخص غريب.

بعض أشكال الهندسة الاجتماعية ليس لها هدف محدد ، لكن يمكنها البحث عن الحب والتعاطف الذي تفتقر إليه الحياة الواقعية من خلال خداع الآخرين للاعتقاد بأنهم شخص آخر. ليس من المستغرب أن تكون هناك العديد من الحسابات المزيفة على الشبكات الاجتماعية مخفية وراء أشخاص هدفهم إقامة علاقات مع الآخرين. تُعرف هذه العملية باسم catfishing. في الفيلم الوثائقي الذي يحمل نفس الاسم (Catfish) ، يروي المصور شيلمان قصة الوقوع في حب فتاة ، على الرغم من أنها تخيلتها فيما بعد وابتكرتها والدة الفتاة للهروب منها ، اكتشفت ذلك. تعتني بطفلين معاقين بشدة.

والفن له حضور

لم يكن الفن السابع بعيدًا عن معالجة هذا الموضوع المثير وتحذير العالم من أخطاره. هنا مثالان مشهوران. الأول هو فيلم Catch Me If You Can. يحكي هذا الفيلم من بطولة ليوناردو دي كابريو قصة أحد أشهر المهندسين الاجتماعيين ، فرانك أباجنيل ، الذي يهرب من المنزل عندما كان مراهقًا ويطلق على نفسه بنجاح مهنة. كابتن طائرة جمع مبلغًا كبيرًا من المال أثناء سفره حول العالم ، تمكن من الاختباء من الشرطة كمدرس وطبيب ، وبالادعاء بممارسة هذه المهن الصعبة ، قبل خداع من حولك. يمكن للشرطة القبض عليه. الفيلم الثاني هو "The Thomas Crown Affair" بطولة بيرس بروسنان. يلعب بيرس بروسنان دور مليونير يشعر بالملل مصممًا على سرقة لوحة نادرة من متحف في نيويورك. من خلال زياراته المتكررة مع غيره تنجح مهاراته في الهندسة الاجتماعية في تحقيق ما يرغب فيه.

كيفية التعامل معها؟

تعد الهندسة الاجتماعية من أكبر المشكلات التي تواجه الشركات اليوم. لأنه لا توجد طريقة لاختبار وضمان عدم ارتكاب البشر للأخطاء ، كما هو الحال مع البرامج وجدران الحماية. أيضًا ، من المشاكل الرئيسية في عالم الأمن الإلكتروني العام اليوم أن موظفي الشركة يتغيرون بشكل متكرر أكثر من الماضي. بدم شابة ، ومهارات جديدة ، وحاجة مستمرة لخبرة متنوعة ، خاصة في المجال التقني ، ينتقل الأشخاص من شركة إلى أخرى بسرعة كبيرة ، ولدى شركة واحدة فروع متعددة وقد لا يعرف أعضاؤها بعضهم البعض على الإطلاق ، أو قد لا يعرفون بعضهم البعض على الإطلاق. يعرفون بعضهم البعض فقط من خلال الاتصالات الإلكترونية حيث ليس من الصعب إخفاء هوياتهم. لا تقوم جميع الشركات بفحص المتقدمين بدقة ، مما يجعل من الصعب على المهاجم اقتحام قلب شركة أو مخازن بيانات حساسة لمجرد أنهم موظفين. ليس كذلك. في كثير من الحالات ، تنجح الهجمات الإلكترونية بالتعاون المباشر (العملاء الداخليون) أو عن طريق الخطأ ، بمساعدة شخص ما داخل الشركة أو المنظمة ، كما في حالة ضحايا الهندسة الاجتماعية.

لذلك فإن الوعي والتدريب هما أكثر الطرق فعالية لحماية المؤسسات والشركات التي تستهدفها صواريخ الهندسة الاجتماعية. لا يمكن لأي شخص ، مهما كان موقعه في الشركة ، الوصول إلى كلمات المرور أو المعلومات الخاصة به ، إلا بعد تثقيف الموظفين حول الأساليب التي يمكن للمهندسين الاجتماعيين استخدامها لاستخراج المعلومات منهم والتحقق من هوياتهم بطريقة عملية. أحذرك من عدم لتقديمها لأي شخص.، والاقتصاد في توزيع المعلومات الشخصية في وسائل الاتصال الاجتماعية. لاختبار متانة أجهزة الكشف عن الحرائق ، يمكنك إجراء اختبارات دورية مماثلة لتلك التي يتم إجراؤها بشكل مستمر.

ثانيًا ، عندما يتم تعيين شخص جديد ، سواء على أساس دائم ، أو بعقد مؤقت ، أو من خلال شركة خارجية ، يجب أن يتم البحث عنه بعناية من خلال الاستفسار والبحث عن أي شيء مريب في خلفيته. لا

هذا لا يعني أن هناك حصانة كاملة. عندما يتعلق الأمر بأمن المعلومات ، فإن العلاقة بين الاثنين مباشرة: يواصل المجرمون ابتكار أساليب جديدة للتطفل ويستمر الخصوم في محاولة توقع الهجمات بالتطعيمات. لكن الوقاية خير من العلاج دائمًا.الهندسة الاجتماعية هي فن اختراق العقل. الهندسة الاجتماعية هو الاسم الذي يطلق على نمط "الاحتيال" الذي يستغل نقاط الضعف العاطفية للضحية. هذا الشكل من التعدي على الخصوصية والمعلومات ، والذي يجب حمايته جيدًا ، يشكل خطرًا خاصًا على أمن الشركات والأعمال ، وبالتالي فهو موضوع بحث علمي يسعى للكشف عن أساليبها وأسلحتها. حتى أن البعض يعتبر المهندسين الاجتماعيين أكثر خطورة من قراصنة المعلومات الإلكترونية اليوم. كيف يمكنك أن تقرر اقتحام شركة شحن واستخدام الحد الأدنى من المهارات التقنية لتحقيق النجاح بطريقة سلمية. قام الجاني أولاً بالبحث في الشركة على الإنترنت وتعرف على رقم ضابط شؤون الموظفين من هناك. بعد المكالمة ، تعرف على أسماء أهم الأشخاص في الشركة ، وأسماء الموظفين في بعض الإدارات ، والمديرين التنفيذيين في إجازة. وصل إلى مقر الشركة ، وتظاهر بنسيان مفاتيحه ، وبطاقة عمل مزورة وسلوكًا واثقًا وهادئًا. سمح له الحارس بالدخول. وعندما وصل إلى الطابق الذي يعمل فيه الموظفون ، ادعى أنه نسي بطاقة عمله وسمح له أحد أصدقائه بالدخول. اكتشفت أن مكتب المدير المفوض لم يكن مغلقًا للتنظيف ، لذلك اتصلت بالقسم الفني من امتداد هذا المكتب وأخبرت موظفًا لم يتعامل مع المدير مطلقًا أنه نسي كلمة المرور الخاصة به وكان في مشكلة. كنت هناك. المهاجم) ، وجمع المعلومات اللازمة ، ثم ابتعد بهدوء دون إثارة الشكوك بعد تحقيق الهدف. مرحبًا بك في عالم الهندسة الاجتماعية. هندسة اجتماعية. ما هذا؟ عندما يتحدث معظم الناس عن أنظمة أمن المعلومات ، فإن أول ما يتبادر إلى الذهن هو برامجهم وأنظمتهم الإلكترونية. أي برامج الحماية من الاختراقات والفيروسات والجدران النارية وما إلى ذلك. العنصر البشري هو أهم عنصر في أي نظام أمني سواء أكان إلكترونيًا أم لا ، وهو أيضًا العنصر الأضعف لأنه لا يمكن "برمجته" وضمان عدم ارتكاب الأخطاء. لقد نسيت الهندسة الاجتماعية هي مجموعة من التقنيات المستخدمة لإقناع الناس باتخاذ إجراءات تفتح ثغرات أمنية أو تكشف عن معلومات سرية. يمكن استخدامه في أنشطة احتيالية على الإنترنت أو على الأرض ويركز بشكل أساسي على مهاجمة شخص واستغلال نقاط ضعف ذلك الشخص للحصول على معلومات مهمة. يتيح ذلك للمهندسين الاجتماعيين (المهاجمين) اقتحام المباني أو الأنظمة أو الحسابات لتحقيق أهدافهم. المزايا الأخلاقية أو المادية أو المتعلقة بالسلامة. هذا لا يتطلب مهارات تقنية متقدمة. غالبًا ما يتم تمييز "المتسللين" أو "المتسللين" بمهاراتهم البرمجية ولديهم معرفة حاسوبية واسعة بالثغرات الأمنية المتعلقة بالأجهزة وأنظمة التشغيل والشبكات والتكنولوجيا. ما يحتاجه المهاجمون هنا ليس المعرفة التقنية ، بل المهارات الاجتماعية والتسويق والإقناع لخداع الضحايا لأخذ ما يريدون دون إثارة الشكوك. في الواقع ، فإن حصوله على المعلومات بهذه الطريقة ليس غير قانوني في حد ذاته. لأنه لا توجد قوانين ضد إفشاء الأشخاص لأسرارهم الشخصية (ليس هذا هو الحال مع الأسرار التجارية). والأهم من ذلك ، لا يوجد قانون أو تشريع يجرم الاستماع إلى شخص يختار إفشاء المعلومات لك. في الولايات المتحدة ، من أجل زيادة الوعي الأمني ، يتنافس المتسللون الذين يعتمدون فقط على الأدوات التقنية والمتسللين الذين يستخدمون الهندسة الاجتماعية للتسلل إلى الشركات والهيئات الحكومية كل عام في لاس فيجاس ، ومن هنا جاء اسم المسابقة. حدد هدفًا قبل المنافسة مباشرةً ، ولكنه كافٍ لجمع المعلومات الضرورية عنه. تتم دعوة رؤساء أو ضباط أمن المعلومات في هذه الشركات للحضور حيث يخترق المتسللون دفاعاتهم من مسافة بعيدة أمام أعينهم. لاحظ أن المهندسين الاجتماعيين غالبًا ما ينجزون المهام بشكل أسرع من الفنيين. ومن أشهر المهندسين الاجتماعيين فرانك أباجنال ، وديفيد بانون ، وبيتر فوستر ، وخالد الفيومي. كيف تستعمل؟ اعتمادًا على درجة وعي الضحية وحساسية سطح الهجوم ، قد يستغرق الأمر ساعات أو أيام أو أسابيع أو شهور حتى يكتسب المهاجم الثقة اللازمة من الضحية للتخطيط لهذه الهجمات. قد يستغرق الأمر. يمكن القيام بذلك بعدة طرق ، بما في ذلك وجهًا لوجه أو الهاتف أو موقع الويب. قال كيفن ميتنيك ، أحد أشهر المتسللين ، الذي نجح ذات مرة في اقتحام وزارة الدفاع الأمريكية (البنتاغون) ومؤلف الكتاب الشهير فن الخداع: استغلال نقاط الضعف البشرية ، مثل الجشع ، والجشع ، وحب مساعدة الآخرين ، والميل إلى الظهور كمالك للعالم ، والسلطة ، والمعرفة. تقوم فلسفة الهندسة الاجتماعية على حرماننا من التفكير الدقيق الذي نواجهه مع العالم لبضع دقائق ، حتى نتمكن من حماية أنفسنا وممتلكاتنا وعائلاتنا. عندما نتعب أو يصرف انتباهنا عن طريق الإقناع ، والثناء ، والاقتراح ، والفكاهة ، والتحفيز ، والإغواء ، وغيرها من المهارات الاجتماعية ، يمنعنا ذلك من رؤية الخطر المحتمل. الطريقة الأكثر أهمية • الاحتيال عبر الهاتف. لذلك ، فإن أعلى نسبة من هذه الهجمات هم من المهندسين الاجتماعيين الذين يزعمون أنهم ممثلون لشركات تجري استطلاعات لأغراض البحث ، أو ممثلين عن الحكومات لغرض جمع الإحصائيات.أو يزعمون أنهم مندوب مبيعات يحاول إقناع العميل. الضحايا الذين يشترون منتجات بأسئلة تبدو غير ضارة. • الهندسة الاجتماعية العكسية ، غالبًا باستخدام الهاتف. الوضع هنا أكثر خطورة. يدعي المهاجم أنه شخص له منصب وسلطة داخل نفس المنظمة ، مما يربك الموظفين الصغار ويخبرهم بما يريده. إذا نجح الأمر وسار كل شيء وفقًا للخطة ، فإن المهاجم لديه فرصة جيدة للحصول على معلومات قيمة من الضحية. هذه الطريقة معقدة نسبيًا لأنها تعتمد على درجة الإعداد المسبق وكمية المعلومات التي يمتلكها المهاجم. • إساءة استخدام المعلومات التي يتم تصويرها أو طباعتها أو وضعها في سلة مهملات السكرتير. قد يكون الاحتيال في هذه الحالة هو اقتحام هذه المباني المحصنة. يتم ذلك من خلال الادعاء بأنهم طاقم صيانة أو تنظيف ، كما يظهر في العديد من الأفلام. إذا كان الهدف يستحق كل هذا العناء ، فيمكن للمهاجمين رسميًا البحث عن هذه الوظيفة لفرص جمع المعلومات عن طريق البحث عن القمامة أو التنصت على المكالمات والاجتماعات دون إثارة الشكوك. • رسائل البريد الإلكتروني. يتلقى الضحايا رسائل تدعي فوزهم بجوائز أو تدعي أنهم من مؤسسات (بنوك) أو حكومات مؤهلة عبر صفحات لا يبدو أنها مزيفة للمستخدم العادي. تطالبك بإدخال البيانات مباشرة. تسمى هذه العملية التصيد الاحتيالي ، وهي تغطي العديد من أنواع الهجمات المختلفة. • الإنترنت بشكل عام. تشكل شبكة الويب العالمية منجمًا ضخمًا للمعلومات ، تضاعف حجمه مع ظهور الشبكات الاجتماعية. تجعل الشبكات الاجتماعية من السهل جدًا على العديد من المستخدمين استعراض معلوماتهم الشخصية ومشاركتها مع الآخرين من خلالها. عمل مهندس اجتماعي. شخص ما يتصل بك ويدعي أنه من رئيسك في العمل أو من عائلتك ، ويقول إنهم يعرفون أنك حاليًا في إجازة في تركيا ، على سبيل المثال ، وتسمية زميل إذا كنت كذلك. إذا كنت تثق به ، فستتمحور المحادثة حول الأشياء التي تهمك ، مثل الرياضة أو السياحة ، وخلال هذه المحادثة سوف تنسى حجوزاتك الطبيعية وتتخلى عنها.الفرصة ناضجة للهجوم والاستخراج إذا قمت بعمل معلومات لم تكن لديك يتم تقديمها إذا طلب ذلك مباشرة من قبل شخص غريب. بعض أشكال الهندسة الاجتماعية ليس لها هدف محدد ، لكن يمكنها البحث عن الحب والتعاطف الذي تفتقر إليه الحياة الواقعية من خلال خداع الآخرين للاعتقاد بأنهم شخص آخر. ليس من المستغرب أن تكون هناك العديد من الحسابات المزيفة على الشبكات الاجتماعية مخفية وراء أشخاص هدفهم إقامة علاقات مع الآخرين. تُعرف هذه العملية باسم catfishing. في الفيلم الوثائقي الذي يحمل نفس الاسم (Catfish) ، يروي المصور شيلمان قصة الوقوع في حب فتاة ، على الرغم من أنها تخيلتها فيما بعد وابتكرتها والدة الفتاة للهروب منها ، اكتشفت ذلك. تعتني بطفلين معاقين بشدة. والفن له حضور لم يكن الفن السابع بعيدًا عن معالجة هذا الموضوع المثير وتحذير العالم من أخطاره. هنا مثالان مشهوران. الأول هو فيلم Catch Me If You Can. يحكي هذا الفيلم من بطولة ليوناردو دي كابريو قصة أحد أشهر المهندسين الاجتماعيين ، فرانك أباجنيل ، الذي يهرب من المنزل عندما كان مراهقًا ويطلق على نفسه بنجاح مهنة. كابتن طائرة جمع مبلغًا كبيرًا من المال أثناء سفره حول العالم ، تمكن من الاختباء من الشرطة كمدرس وطبيب ، وبالادعاء بممارسة هذه المهن الصعبة ، قبل خداع من حولك. يمكن للشرطة القبض عليه. الفيلم الثاني هو "The Thomas Crown Affair" بطولة بيرس بروسنان. يلعب بيرس بروسنان دور مليونير يشعر بالملل مصممًا على سرقة لوحة نادرة من متحف في نيويورك. من خلال زياراته المتكررة مع غيره تنجح مهاراته في الهندسة الاجتماعية في تحقيق ما يرغب فيه. كيفية التعامل معها؟ تعد الهندسة الاجتماعية من أكبر المشكلات التي تواجه الشركات اليوم. لأنه لا توجد طريقة لاختبار وضمان عدم ارتكاب البشر للأخطاء ، كما هو الحال مع البرامج وجدران الحماية. أيضًا ، من المشاكل الرئيسية في عالم الأمن الإلكتروني العام اليوم أن موظفي الشركة يتغيرون بشكل متكرر أكثر من الماضي. بدم شابة ، ومهارات جديدة ، وحاجة مستمرة لخبرة متنوعة ، خاصة في المجال التقني ، ينتقل الأشخاص من شركة إلى أخرى بسرعة كبيرة ، ولدى شركة واحدة فروع متعددة وقد لا يعرف أعضاؤها بعضهم البعض على الإطلاق ، أو قد لا يعرفون بعضهم البعض على الإطلاق. يعرفون بعضهم البعض فقط من خلال الاتصالات الإلكترونية حيث ليس من الصعب إخفاء هوياتهم. لا تقوم جميع الشركات بفحص المتقدمين بدقة ، مما يجعل من الصعب على المهاجم اقتحام قلب شركة أو مخازن بيانات حساسة لمجرد أنهم موظفين. ليس كذلك. في كثير من الحالات ، تنجح الهجمات الإلكترونية بالتعاون المباشر (العملاء الداخليون) أو عن طريق الخطأ ، بمساعدة شخص ما داخل الشركة أو المنظمة ، كما في حالة ضحايا الهندسة الاجتماعية. لذلك فإن الوعي والتدريب هما أكثر الطرق فعالية لحماية المؤسسات والشركات التي تستهدفها صواريخ الهندسة الاجتماعية. لا يمكن لأي شخص ، مهما كان موقعه في الشركة ، الوصول إلى كلمات المرور أو المعلومات الخاصة به ، إلا بعد تثقيف الموظفين حول الأساليب التي يمكن للمهندسين الاجتماعيين استخدامها لاستخراج المعلومات منهم والتحقق من هوياتهم بطريقة عملية. أحذرك من عدم لتقديمها لأي شخص.، والاقتصاد في توزيع المعلومات الشخصية في وسائل الاتصال الاجتماعية. لاختبار متانة أجهزة الكشف عن الحرائق ، يمكنك إجراء اختبارات دورية مماثلة لتلك التي يتم إجراؤها بشكل مستمر. ثانيًا ، عندما يتم تعيين شخص جديد ، سواء على أساس دائم ، أو بعقد مؤقت ، أو من خلال شركة خارجية ، يجب أن يتم البحث عنه بعناية من خلال الاستفسار والبحث عن أي شيء مريب في خلفيته. لا هذا لا يعني أن هناك حصانة كاملة. عندما يتعلق الأمر بأمن المعلومات ، فإن العلاقة بين الاثنين مباشرة: يواصل المجرمون ابتكار أساليب جديدة للتطفل ويستمر الخصوم في محاولة توقع الهجمات بالتطعيمات. لكن الوقاية خير من العلاج دائمًا.0 Comentários 0 Compartilhamentos 12K Visualizações 0 Anterior -

كورس كمبيوتر وانترنت للمبتدئين كاملكورس كمبيوتر وانترنت للمبتدئين كامل

0 Comentários 1 Compartilhamentos 7K Visualizações 0 Anterior

0 Comentários 1 Compartilhamentos 7K Visualizações 0 Anterior -

يعني ايه Cyber Security

ببساطة كده تعالى نقسم كلمة Cyber Security الى جزئين , الجزء الاول هو كلمة Cyber والجزء التانى هو كلمة Security , تعالى بقه نمسك كل جزء ونفهمه ,

اوﻻ كلمة Cyber دي معناها اي شيء ليه علاقة بالـ Technology سواء كان Operating System او Network او Application او Data , كل دي حاجات ليها علاقة بالـ Technology وهو ده معنى كلمة Cyber ,

نيجي بقه للجزء التانى وهو كلمة Security ودي معناها حماية , طب حماية لايه ؟ , حماية للحاجات الـ ليها علاقة بالـ Technology , يعنى لما تعمل حماية للـ Operating System حيبقى اسمها Operating System Security , ولما تعمل حماية للـ Network حيبقى اسمها Network Security , ولما تعمل حماية للـ Application حيبقى اسمها Application Security , ولما تعمل حماية للـ Data حيبقى اسمها information Security وهكذا بقه , كل دي تعتبر مجاﻻت بتندرج تحت مسمى الـ Cyber Security , يعنى معنى كلمة Cyber Security هو حماية اي شيء ليه علاقة

1 - ايه التخصصات الـ موجودة جوه الـ Cyber Security ؟

مجال الـ Cyber Security مجال واسع جدا و متشعب جدا وجواه العديد والعديد من المجاﻻت زي الـ System Security , Network Security , Application Security , Penetration Testing , Threat Hunting , Digital Forensic , Malware Analysis , SOC Specialist وغيرهم وغيرهم وغيرهم , فا لو مشينا معاهم بالمنطق ده والتشعب ده فا مش حنخلص ومش حنوصل لأخر المسميات الوظيفية المندرجة تحت مسمى الـ Cyber Security , فا عشان كده احنا لما بنحب نتكلم عن التخصصات او المجاﻻت الـ موجودة جوه الـ Cyber Security بنحب نتكلم من مصطلح الـ Red Team و الـ Blue Team , طب يعني ايه الكلام ده !!!🤷🏻♀️

-

يعنى خلينا نقول ان مجال الـ Cyber Security بيتكون من مجالين فقط او تخصصين فقط !

المجال الاول هو الـ Red Team ودول وظيفتهم انهم يخترقوا اي شيء قدامهم سواء كان System او Network او Application او غيرهم

المجال التانى هو الـ Blue Team ودول وظيفتهم انهم يحموا اي شيء قدامها سواء كان System او Network او Application او غيرهم , تعالى بقه نمسكهم بالتفصيل وحده وحده .

2- الـ Red Team :

يعنى ايه Red Team

ببساطة انت بيكون عندك شركة زي google مثلا طبعا بيكون عندها مواقع كتير على النت وسيرفرات كتيرة و داتا مهمة جدا بتاعت العملاء وارقام حسابات بنكية وبلاوي سوده تانية فا من الطبيعي انها تهتم بموضوع الاختراق ده جدا وتكون دايما خايفة ليحصل عملية Hacking عليها واديك شايف كمية الداتا المهمة الـ عندها فا سعتها بتلجأ للناس الـ شغاله فى مجال الـ Red Team بقه عشان ببساطة يعملوا محاكاة لعملية الـ Hacking دي , يعني يحولوا يخترقوا شركة ياهو من الاخر بس مش بغرض الاختراق والسرقة ﻻ بغرض انهم يعرفوا ايه هي نقاط الضعف الـ موجودة فيها ويبلغوا عنها للشركة وبكده الشركة تقدر تقفل الثغرات الـ ممكن حد تاني يستغلها عشان يسرق بيانات العملاء , وبكده تكون الشركة زودت نسبة الحماية الـ عندها وانت بتاخد مبلغ مادي محترم مقابل شغلك ده .

بعض المجاﻻت او الـ Skills الـ بتندرج تحت مسمى الـ Red Team :-

- Vulnerability Assessment.

- Network Pentesting.

- Web Pentesting.

- Mobile Pentesting.

- Wireless Pentesting.

- Advanced Exploitation.

3- الـ Blue Team :-

يعنى ايه Blue Team ,

هو بالظبط عكس الكلام الـ فوق ده , انك بدل ما بتخترق الشركة عشان تعرف الثغرات الـ فيها وتقفلها , ﻻ انت بتحاول انك تأمنها على قد ما تقدر عن طريق الـ Security Appliances زي الـ Firewall والـ Antivirus والـ IDS/IPS وغيرهم , وبيكون شغلك كله بنسبة 100% هو Security Monitoring , طب تعالى نبسط الموضوع اكتر , انت بيكون شغلك بالظبط انك تكتشف اى عملية Hacking بتحصل على الشركة , وعلى طول بتاخد الاجراءات اللازمة عشان توقف عملية الـ Hacking دي , يعنى من الاخر انت بتكون جدار الحماية بتاع الشركة عشان تحميها من اي عمليات اختراق ممكن تحصل , ولو حصلت توقفها على طول وتعرف مين الـ قام بعملية الاختراق دي .

بعض المجاﻻت او الـ Skills الـ بتندرج تحت مسمى الـ Blue Team :-

- Secure Network Design.

- OS Harding.

- Network Deviced Hardening.

- Monitoring.

- Intrusion Detection.

- Incident Response.

- Digital Forensics.

- Malware Analysis.

- Threat Intelligence.

- Threat Hunting.

4- أزاى تبدء فى مجال الـ Cyber Security ؟

اوﻻ ﻻزم يكون عندك شوية اساسيات ودول بيتلخصوا فى الاتى :-

-

1- Operating Systems

2- Network Protocols

3- Programming

-

ثانيا المفروض بقه تختار مجال معين سواء كان Red Team او Blue Team وعلى اساس الاختيار ده حتبدء تحدد انت حتدرس ايه بالظبط .

-

فى البداية ﻻزم تعرف حاجة مهمة جدا والـ هي : ان الـ Skills بتاعتك دي رقم واحد , فا مش مهم بقه حتدرس منين او حتتعلم ازاي اهم حاجة ان يكون عندك مهارات وخبرة وتجربة كتير , بس طبعا بقه الشركات بيكون مقدم ليها اﻻف من الناس الـ عيزه تشتغل فا صعب انهم يقابلوا كل الناس دي ويعملولها انترفيو , فا سعتها بيختاروا على اساس الـ CV , طب ازاي بيختاروا على اساس الـ CV ؟ ببساطة على اساس الكلام الـ انت كتبه فيه والـ يثبت صحة كلامك ومهاراتك , وصراحة اكتر حاجة بتغري الناس الـ بتوظف هي الشهادات بتاعت السيكيورتى , مع اني لسه قايلك فوق ان اهم حاجة هي الـ Skills , بس للاسف ﻻزم برده تظبط نفسك من ناحية الشهادات عشان دي الـ بتتكلم عنك فى السريع , يعنى بدل ما اقعد اقولك فى نص ساعة المهارات الـ عندي انا ممكن اقولك فى ثانيتين اني دارس شهادة OSCP مثلا فا سعتها حتعرف انا مستوايا عامل ازاي , ده على سبيل التوضيح مش اكتر ممكن تكون كداب اصلا , فعشان كده بيتعملك انترفيو عشان يشوفوا مستواك فعلا

-

المفروض انت دلوقتى بقه تكون اختارت مجال تتخصص فيه سواء كان red team او blue teamيعني ايه Cyber Security ببساطة كده تعالى نقسم كلمة Cyber Security الى جزئين , الجزء الاول هو كلمة Cyber والجزء التانى هو كلمة Security , تعالى بقه نمسك كل جزء ونفهمه , اوﻻ كلمة Cyber دي معناها اي شيء ليه علاقة بالـ Technology سواء كان Operating System او Network او Application او Data , كل دي حاجات ليها علاقة بالـ Technology وهو ده معنى كلمة Cyber , نيجي بقه للجزء التانى وهو كلمة Security ودي معناها حماية , طب حماية لايه ؟ , حماية للحاجات الـ ليها علاقة بالـ Technology , يعنى لما تعمل حماية للـ Operating System حيبقى اسمها Operating System Security , ولما تعمل حماية للـ Network حيبقى اسمها Network Security , ولما تعمل حماية للـ Application حيبقى اسمها Application Security , ولما تعمل حماية للـ Data حيبقى اسمها information Security وهكذا بقه , كل دي تعتبر مجاﻻت بتندرج تحت مسمى الـ Cyber Security , يعنى معنى كلمة Cyber Security هو حماية اي شيء ليه علاقة 1 - ايه التخصصات الـ موجودة جوه الـ Cyber Security ؟ مجال الـ Cyber Security مجال واسع جدا و متشعب جدا وجواه العديد والعديد من المجاﻻت زي الـ System Security , Network Security , Application Security , Penetration Testing , Threat Hunting , Digital Forensic , Malware Analysis , SOC Specialist وغيرهم وغيرهم وغيرهم , فا لو مشينا معاهم بالمنطق ده والتشعب ده فا مش حنخلص ومش حنوصل لأخر المسميات الوظيفية المندرجة تحت مسمى الـ Cyber Security , فا عشان كده احنا لما بنحب نتكلم عن التخصصات او المجاﻻت الـ موجودة جوه الـ Cyber Security بنحب نتكلم من مصطلح الـ Red Team و الـ Blue Team , طب يعني ايه الكلام ده !!!🤷🏻♀️ - يعنى خلينا نقول ان مجال الـ Cyber Security بيتكون من مجالين فقط او تخصصين فقط ! المجال الاول هو الـ Red Team ودول وظيفتهم انهم يخترقوا اي شيء قدامهم سواء كان System او Network او Application او غيرهم المجال التانى هو الـ Blue Team ودول وظيفتهم انهم يحموا اي شيء قدامها سواء كان System او Network او Application او غيرهم , تعالى بقه نمسكهم بالتفصيل وحده وحده . 2- الـ Red Team : يعنى ايه Red Team ببساطة انت بيكون عندك شركة زي google مثلا طبعا بيكون عندها مواقع كتير على النت وسيرفرات كتيرة و داتا مهمة جدا بتاعت العملاء وارقام حسابات بنكية وبلاوي سوده تانية فا من الطبيعي انها تهتم بموضوع الاختراق ده جدا وتكون دايما خايفة ليحصل عملية Hacking عليها واديك شايف كمية الداتا المهمة الـ عندها فا سعتها بتلجأ للناس الـ شغاله فى مجال الـ Red Team بقه عشان ببساطة يعملوا محاكاة لعملية الـ Hacking دي , يعني يحولوا يخترقوا شركة ياهو من الاخر بس مش بغرض الاختراق والسرقة ﻻ بغرض انهم يعرفوا ايه هي نقاط الضعف الـ موجودة فيها ويبلغوا عنها للشركة وبكده الشركة تقدر تقفل الثغرات الـ ممكن حد تاني يستغلها عشان يسرق بيانات العملاء , وبكده تكون الشركة زودت نسبة الحماية الـ عندها وانت بتاخد مبلغ مادي محترم مقابل شغلك ده . بعض المجاﻻت او الـ Skills الـ بتندرج تحت مسمى الـ Red Team :- - Vulnerability Assessment. - Network Pentesting. - Web Pentesting. - Mobile Pentesting. - Wireless Pentesting. - Advanced Exploitation. 3- الـ Blue Team :- يعنى ايه Blue Team , هو بالظبط عكس الكلام الـ فوق ده , انك بدل ما بتخترق الشركة عشان تعرف الثغرات الـ فيها وتقفلها , ﻻ انت بتحاول انك تأمنها على قد ما تقدر عن طريق الـ Security Appliances زي الـ Firewall والـ Antivirus والـ IDS/IPS وغيرهم , وبيكون شغلك كله بنسبة 100% هو Security Monitoring , طب تعالى نبسط الموضوع اكتر , انت بيكون شغلك بالظبط انك تكتشف اى عملية Hacking بتحصل على الشركة , وعلى طول بتاخد الاجراءات اللازمة عشان توقف عملية الـ Hacking دي , يعنى من الاخر انت بتكون جدار الحماية بتاع الشركة عشان تحميها من اي عمليات اختراق ممكن تحصل , ولو حصلت توقفها على طول وتعرف مين الـ قام بعملية الاختراق دي . بعض المجاﻻت او الـ Skills الـ بتندرج تحت مسمى الـ Blue Team :- - Secure Network Design. - OS Harding. - Network Deviced Hardening. - Monitoring. - Intrusion Detection. - Incident Response. - Digital Forensics. - Malware Analysis. - Threat Intelligence. - Threat Hunting. 4- أزاى تبدء فى مجال الـ Cyber Security ؟ اوﻻ ﻻزم يكون عندك شوية اساسيات ودول بيتلخصوا فى الاتى :- - 1- Operating Systems 2- Network Protocols 3- Programming - ثانيا المفروض بقه تختار مجال معين سواء كان Red Team او Blue Team وعلى اساس الاختيار ده حتبدء تحدد انت حتدرس ايه بالظبط . - فى البداية ﻻزم تعرف حاجة مهمة جدا والـ هي : ان الـ Skills بتاعتك دي رقم واحد , فا مش مهم بقه حتدرس منين او حتتعلم ازاي اهم حاجة ان يكون عندك مهارات وخبرة وتجربة كتير , بس طبعا بقه الشركات بيكون مقدم ليها اﻻف من الناس الـ عيزه تشتغل فا صعب انهم يقابلوا كل الناس دي ويعملولها انترفيو , فا سعتها بيختاروا على اساس الـ CV , طب ازاي بيختاروا على اساس الـ CV ؟ ببساطة على اساس الكلام الـ انت كتبه فيه والـ يثبت صحة كلامك ومهاراتك , وصراحة اكتر حاجة بتغري الناس الـ بتوظف هي الشهادات بتاعت السيكيورتى , مع اني لسه قايلك فوق ان اهم حاجة هي الـ Skills , بس للاسف ﻻزم برده تظبط نفسك من ناحية الشهادات عشان دي الـ بتتكلم عنك فى السريع , يعنى بدل ما اقعد اقولك فى نص ساعة المهارات الـ عندي انا ممكن اقولك فى ثانيتين اني دارس شهادة OSCP مثلا فا سعتها حتعرف انا مستوايا عامل ازاي , ده على سبيل التوضيح مش اكتر ممكن تكون كداب اصلا , فعشان كده بيتعملك انترفيو عشان يشوفوا مستواك فعلا - المفروض انت دلوقتى بقه تكون اختارت مجال تتخصص فيه سواء كان red team او blue team0 Comentários 0 Compartilhamentos 5K Visualizações 0 Anterior -

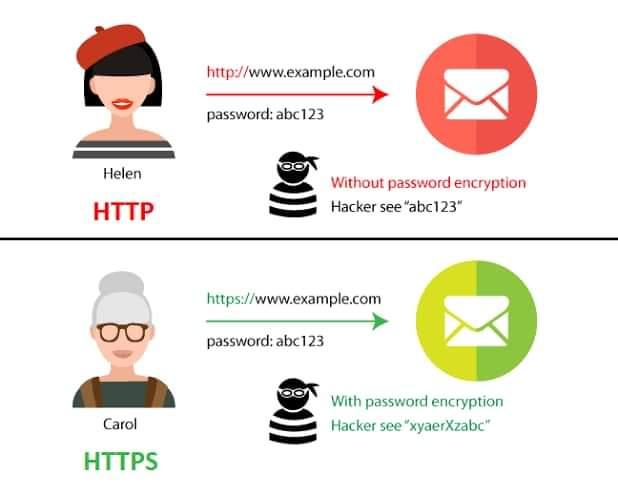

بعض المعلومات عن HTTP و HTTPS

ال HTTP :

يستخدم المنفذ ( Port ) 80 ؛ يكون مستوى الحماية قليل والبيانات أكثر عرضة للاختراق

جيد للمواقع الثابتة التي لا تحتوي على مستخدمين ولا تجمع بيانات حساسة

لا يحتاج SSL ( و SSL هو بروتوكول يستعمل في المتصفحات و الخدمات يقوم بتشفير وفك تشفير البيانات التي تنتقل في الانترنت بين المستخدم و الموقع ليمنع اختراق والتجسس على البيانات )

يجعل موقعك معرض للاختراق بسبب عدم وجود تشفير

لايساعد في تحسين SEO أي يجعل موقعك لايظهر في الصفحات الأولى في البحث

يجعل موقعك غير موثوق ويقلل من مصداقيته

النقطة الايجابية الوحيدة فيه أنه أسرع من HTTPS

ال HTTPS :

يستخدم المنفذ 443 افتراضيا ومستوى حمايته أعلى

جيد لكل المواقع وخاصة التي تجمع بيانات المستخدم ككلمات السر و معلومات CREDIT CARD الخ

يحتاج ل SSL ( هذا هو سبب إضافة S ل HTTPS )

يجعل الموقع أأمن عبر تشفير البيانات قبل نقلها عبر الشبكة

يساعد في تحسين SEO ؛ يساعدك في جعل موقعك يتصدر نتائج البحث

يعطي مصداقية للموقع

ابطأ من HTTP

ملاحظات

كون الموقع HTTPS لايعني أنه آمن 100%

لاتدخل المواقع HTTP أو على الأقل لاتضع معلومات حساسة عنك فيها🛸 بعض المعلومات عن HTTP و HTTPS 🔴 ال HTTP : 🪐 يستخدم المنفذ ( Port ) 80 ؛ يكون مستوى الحماية قليل والبيانات أكثر عرضة للاختراق 🪐 جيد للمواقع الثابتة التي لا تحتوي على مستخدمين ولا تجمع بيانات حساسة 🪐 لا يحتاج SSL ( و SSL هو بروتوكول يستعمل في المتصفحات و الخدمات يقوم بتشفير وفك تشفير البيانات التي تنتقل في الانترنت بين المستخدم و الموقع ليمنع اختراق والتجسس على البيانات ) 🪐 يجعل موقعك معرض للاختراق بسبب عدم وجود تشفير 🪐 لايساعد في تحسين SEO أي يجعل موقعك لايظهر في الصفحات الأولى في البحث 🪐 يجعل موقعك غير موثوق ويقلل من مصداقيته 🪐 النقطة الايجابية الوحيدة فيه أنه أسرع من HTTPS 🔴 ال HTTPS : 🪐 يستخدم المنفذ 443 افتراضيا ومستوى حمايته أعلى 🪐 جيد لكل المواقع وخاصة التي تجمع بيانات المستخدم ككلمات السر و معلومات CREDIT CARD الخ 🪐 يحتاج ل SSL ( هذا هو سبب إضافة S ل HTTPS ) 🪐 يجعل الموقع أأمن عبر تشفير البيانات قبل نقلها عبر الشبكة 🪐 يساعد في تحسين SEO ؛ يساعدك في جعل موقعك يتصدر نتائج البحث 🪐 يعطي مصداقية للموقع 🪐 ابطأ من HTTP 🔴 ملاحظات كون الموقع HTTPS لايعني أنه آمن 100% لاتدخل المواقع HTTP أو على الأقل لاتضع معلومات حساسة عنك فيها0 Comentários 0 Compartilhamentos 5K Visualizações 0 Anterior

Mais Stories

Patrocinado