السلام عليكم جميعا كل عام وحضراتكم بخير .

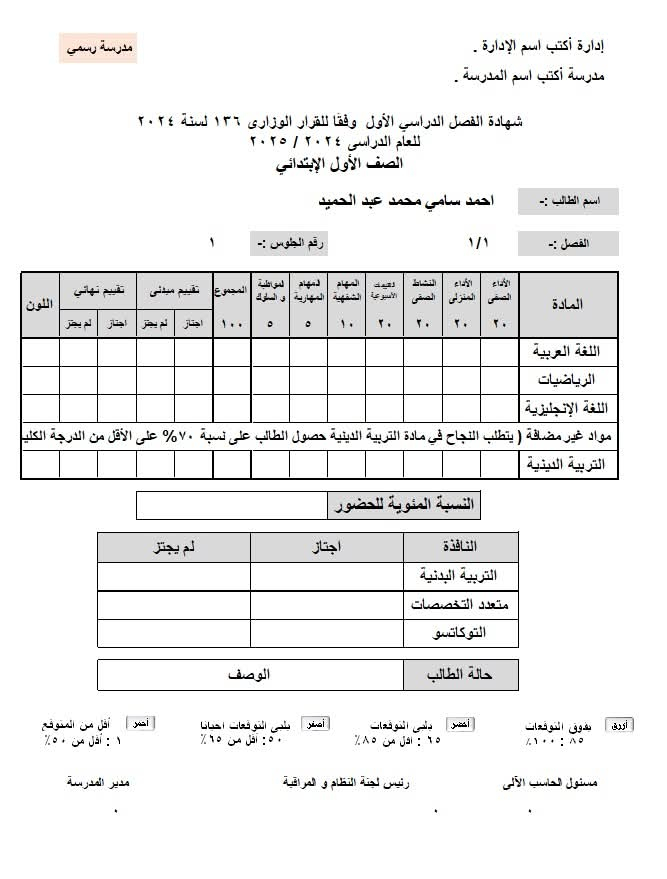

ده مثال للشهادات الجديدة بالبرنامج كنترول أبو يوسف والشهادة اسمها استمارات بقائمة شئون الطلبة

روابط تحميل أحدث نسخة من كنترول أبو يوسف للبرمجيات ابتدائي وإعدادي 2026

يوجد للكنترول باسوورد للدخول وهو 2026 وللخصوصية يمكنك بعد ذلك تغيير الباسوورد من داخل البرنامج ثم الحفظ ، من قائمة بيانات أساسية واختيار الأمر الأول البيانات الأساسية للمدرسة

الكنترولات مجانية وكل صف دراسي ببرنامج كنترول مستقل :

البرامج ملفات EXE ومن الأفضل أن يظل كل صف بمجلد باسمه

لأن البرنامج بعد التشغيل والحفظ يقوم بانشاء ملفين مرفقين معه بنفس المجلد وبهما البيانات

فبعد الإنشاء لا تحذف الملفين لان بهما بيانات الكنترول الطلبة والدرجات والرصد بالكامل .

أولا : روابط تحميل كنترول المرحلة الإبتدائية :

1 - رابط تحميل كنترول الصف الثالث الابتدائي :

https://librarians.me/link/ZPx4AwX

2- رابط تحميل كنترول الصف الرابع الابتدائي :

https://librarians.me/link/bGJSi

3- رابط تحميل كنترول الصف الخامس الابتدائي :

https://librarians.me/link/ZuJ73

4 - رابط تحميل كنترول الصف السادس الابتدائي :

https://librarians.me/link/XIuRU

ثانيا روابط تحميل كنترول المرحلة الإعدادية :

1 - رابط تحميل كنترول الصف الأول الإعدادي 2026 بأحدث القرارات والتعليمات الوزارية :

https://librarians.me/link/erpfVY

رابط تحميل كنترول الصف الثاني الإعدادي 2026 بأحدث القرارات والتعليمات الوزارية :

https://librarians.me/link/SxUt

**************

روابط مهمة جدا للتواصل ومتابعة التحديثات والإجابة على التساؤلات الخاصة بكنترول أبو يوسف للبرمجيات .

جروب كنترول أبو يوسف (تليجرام):

https://t.me/abuyosef5117

تحميل البرنامج – صفوف عليا ابتدائي:

https://tinyurl.com/4c738epm

مع خالص التحية والإحترام :

أبو يوسف للبرمجيات

السلام عليكم جميعا كل عام وحضراتكم بخير .

ده مثال للشهادات الجديدة بالبرنامج كنترول أبو يوسف والشهادة اسمها استمارات بقائمة شئون الطلبة

📌 روابط تحميل أحدث نسخة من كنترول أبو يوسف للبرمجيات ابتدائي وإعدادي 2026

يوجد للكنترول باسوورد للدخول وهو 2026 وللخصوصية يمكنك بعد ذلك تغيير الباسوورد من داخل البرنامج ثم الحفظ ، من قائمة بيانات أساسية واختيار الأمر الأول البيانات الأساسية للمدرسة

🔄 الكنترولات مجانية وكل صف دراسي ببرنامج كنترول مستقل :

البرامج ملفات EXE ومن الأفضل أن يظل كل صف بمجلد باسمه

لأن البرنامج بعد التشغيل والحفظ يقوم بانشاء ملفين مرفقين معه بنفس المجلد وبهما البيانات

فبعد الإنشاء لا تحذف الملفين لان بهما بيانات الكنترول الطلبة والدرجات والرصد بالكامل .

🔄 أولا : روابط تحميل كنترول المرحلة الإبتدائية :

1 - رابط تحميل كنترول الصف الثالث الابتدائي :

https://librarians.me/link/ZPx4AwX

2- رابط تحميل كنترول الصف الرابع الابتدائي :

https://librarians.me/link/bGJSi

3- رابط تحميل كنترول الصف الخامس الابتدائي :

https://librarians.me/link/ZuJ73

4 - رابط تحميل كنترول الصف السادس الابتدائي :

https://librarians.me/link/XIuRU

🔗 ثانيا روابط تحميل كنترول المرحلة الإعدادية :

1 - رابط تحميل كنترول الصف الأول الإعدادي 2026 بأحدث القرارات والتعليمات الوزارية :

https://librarians.me/link/erpfVY

رابط تحميل كنترول الصف الثاني الإعدادي 2026 بأحدث القرارات والتعليمات الوزارية :

https://librarians.me/link/SxUt

**************

روابط مهمة جدا للتواصل ومتابعة التحديثات والإجابة على التساؤلات الخاصة بكنترول أبو يوسف للبرمجيات .

📌 جروب كنترول أبو يوسف (تليجرام):

https://t.me/abuyosef5117

📌 تحميل البرنامج – صفوف عليا ابتدائي:

https://tinyurl.com/4c738epm

مع خالص التحية والإحترام :

🔄 أبو يوسف للبرمجيات